Adobe rescata Flash Player para Linux

La empresa asegura que versión para Linux tendrá funcionalidad, estabilidad y seguridad mejoradas.

La tecnología Flash de Adobe hace tiempo está encaminada hacia el ocaso. Empresas como Microsoft, Amazon y Google, han anunciado que no aceptarán anuncios en formato Flash en sus respectivas plataformas. Algo similar ha ocurrido con los navegadores; por ejemplo, desde 2012 Android carece de soporte para Flash.

Con este trasfondo, Adobe anuncia la actualización de la extensión original Flash Player para Linux.

En 2012, la empresa suspendió el desarrollo de la extensión, diseñada para navegadores dotados del interfaz tradicional NPAPI (Netscape Plugin Application Programming Interface); por ejemplo, Mozilla Firefox. Así, mientras que el numeral más reciente para la mayoría de las distintas versiones de Flash Player es 22, la versión de Flash Player para Linux se estancó en 11.2 durante los últimos cuatro años. la empresa sólo ha publicado actualizaciones de seguridad para el plugin.

La versión actual de Flash Player lleva el numeral 23, y según Adobe también será distribuida como una versión basada en NPAPI para Linux. La empresa precisa que carecerá de cierta funcionalidad, especialmente relacionada con la aceleración 3D basada en GPU, y la tecnología DRM para vídeo. Sin embargo, asegura que el lanzamiento constituirá un importante paso adelante en cuanto a funcionalidad, aparte de estabilidad y seguridad. En ésta página, la empresa ofrece una versión beta para descarga.

La decisión de Adobe obedece principalmente a razones de seguridad. Aparte de ello, busca desvincularse de código antiguo, que de todas formas requiere mantenimiento.

Actualmente circula una versión moderna de Flash Player para Linux, basada en el interfaz PPAPI (Pepper Plugin Application Programming Interface) que, a pesar de ser de data más reciente, sólo es compatible con Chrome y navegadores basados en Chromium.

La versión PPAPI de Flash Player para Linux también incluye funcionalidad total o parcialmente excluida de la versión NPAPI. Por lo tanto, Adobe recomienda a los usuarios de Linux utilizar un navegador con soporte para PPAPI cuando tengan necesidad de acceder a la funcionalidad del caso.

Fuente

Banco Santander se ha unido a UBS, BNY Mellon, Deutsche Bank, el operador de mercado ICAP y a la startup Clearmatics para investigar y promover el uso del dinero digital entre instituciones financieras y con los bancos centrales en el proyecto bautizado como ‘Utility Settlement Coin’ (USC).

Banco Santander se ha unido a UBS, BNY Mellon, Deutsche Bank, el operador de mercado ICAP y a la startup Clearmatics para investigar y promover el uso del dinero digital entre instituciones financieras y con los bancos centrales en el proyecto bautizado como ‘Utility Settlement Coin’ (USC).

´

El 25 de agosto de 1991 Linus Torvarlds hizo público el nacimiento de un nuevo sistema operativo: Linux. Mucho ha llovido en estos 25 años pero si hay algo claro es que la salud de Linux es bien férrea, como lo muestran las 4.600 líneas de código que se desarrollan para su kernel cada día.

El próximo 25 de agosto Linux cumple años: un cuarto de siglo nada más y nada menos para un sistema operativo que ha sabido hacer frente con holgura al omnipresente Windows y a los múltiples sabores de Unix y ubicarse como una opción más que valorada en el ámbito empresarial.

Los últimos datos al respecto, que emanan de un estudio presentado estos días por Linux Foundation (llamado “Linux kernel development. How fast it is going, who is doing it, what they are doing, and who is sponsoring it”), avalan este éxito: cada hora se crean 7,8 parches y se desarrollan 4.600 líneas de código para el kernel de Linux.

Según el citado estudio, más de 13.500 desarrolladores de más de 1.300 empresas han contribuido al kernel de Linux desde 2005. En el último año casi 5.000 desarrolladores de 400 empresas han contribuido al kernel, la mitad de ellos por primera vez. En total y desde su nacimiento el kernel de Linux acumula la friolera cifra de 22 líneas de código desarrolladas.

Un gran sistema con grandes apoyos

El estudio de Linux Foundation pone de manifiesto también los fuertes apoyos con los que cuenta Linux. Las empresas que más han contribuido al sistema son, por este orden, Intel, Red Hat, Linaro, Samsung, SUSE, IBM, Renesas, Google, AMD, Texas Instruments y ARM. De hecho la mayor parte de las contribuciones que se realizan a Linux son de compañías e iniciativas con fines económicos, lo que evidencia la fortaleza de este proyecto para el ámbito empresarial. Los desarrolladores que lo hacen sin cobrar por ello apenas conforman un 7,7% del total.

“El kernel de Linux sigue siendo uno de los ejemplos de desarrollo de software de código abierto más visible y prolífico”, asevera el analista Stephen Hendrick, de Enterprise Strategy Group. Según éste, el hecho de que el kernel de Linux celebre nada más y nada menos que 25 años muestra la capacidad del proyecto para abrazar el cambio. Además, añade, la proporción cada vez más creciente de trabajo realizado por desarrolladores de pago “demuestra la importancia estratégica de Linux para la comunidad de proveedores de TI”.

´

El 25 de agosto de 1991 Linus Torvarlds hizo público el nacimiento de un nuevo sistema operativo: Linux. Mucho ha llovido en estos 25 años pero si hay algo claro es que la salud de Linux es bien férrea, como lo muestran las 4.600 líneas de código que se desarrollan para su kernel cada día.

El próximo 25 de agosto Linux cumple años: un cuarto de siglo nada más y nada menos para un sistema operativo que ha sabido hacer frente con holgura al omnipresente Windows y a los múltiples sabores de Unix y ubicarse como una opción más que valorada en el ámbito empresarial.

Los últimos datos al respecto, que emanan de un estudio presentado estos días por Linux Foundation (llamado “Linux kernel development. How fast it is going, who is doing it, what they are doing, and who is sponsoring it”), avalan este éxito: cada hora se crean 7,8 parches y se desarrollan 4.600 líneas de código para el kernel de Linux.

Según el citado estudio, más de 13.500 desarrolladores de más de 1.300 empresas han contribuido al kernel de Linux desde 2005. En el último año casi 5.000 desarrolladores de 400 empresas han contribuido al kernel, la mitad de ellos por primera vez. En total y desde su nacimiento el kernel de Linux acumula la friolera cifra de 22 líneas de código desarrolladas.

Un gran sistema con grandes apoyos

El estudio de Linux Foundation pone de manifiesto también los fuertes apoyos con los que cuenta Linux. Las empresas que más han contribuido al sistema son, por este orden, Intel, Red Hat, Linaro, Samsung, SUSE, IBM, Renesas, Google, AMD, Texas Instruments y ARM. De hecho la mayor parte de las contribuciones que se realizan a Linux son de compañías e iniciativas con fines económicos, lo que evidencia la fortaleza de este proyecto para el ámbito empresarial. Los desarrolladores que lo hacen sin cobrar por ello apenas conforman un 7,7% del total.

“El kernel de Linux sigue siendo uno de los ejemplos de desarrollo de software de código abierto más visible y prolífico”, asevera el analista Stephen Hendrick, de Enterprise Strategy Group. Según éste, el hecho de que el kernel de Linux celebre nada más y nada menos que 25 años muestra la capacidad del proyecto para abrazar el cambio. Además, añade, la proporción cada vez más creciente de trabajo realizado por desarrolladores de pago “demuestra la importancia estratégica de Linux para la comunidad de proveedores de TI”.

Los desarrolladores del cliente Bitcoin Core han publicado una advertencia a la comunidad de usuarios donde alertan sobre posibles ataques impulsados por algún Estado en contra del sitio web Bitcoin.org, que podrían ejecutarse en la próxima actualización del cliente y con los que se buscaría posiblemente implantar malware dentro de la red de Bitcoin.

La publicación realizada en la página web de Bitcoin menciona que el equipo de desarrolladores tiene razones para sospechar de que algún Estado podría estar tras la amenaza, aunque no precisa de alguno en particular. Así mismo, el anuncio hace énfasis a la comunidad de Bitcoin de China de estar alerta al momento de descargar archivos ejecutables en el portal web; esto debido que en China se concentra la mayor parte del poder de procesamiento de la red Bitcoin, lo cual en caso de alojarse un malware, podría ocasionar grandes daños a toda la red global.

Para mitigar posibles consecuencias, el equipo de Bitcoin Core publicó una firma criptográfica que contienen todos los archivos binarios que son colocados en la página para su posterior descarga y ejecución. Al verificar la presencia de dicha clave en los archivos, los usuarios pueden estar seguros de que están instalando una versión confiable que no ha sido modificada por ningún actor externo.

Los desarrolladores del cliente Bitcoin Core han publicado una advertencia a la comunidad de usuarios donde alertan sobre posibles ataques impulsados por algún Estado en contra del sitio web Bitcoin.org, que podrían ejecutarse en la próxima actualización del cliente y con los que se buscaría posiblemente implantar malware dentro de la red de Bitcoin.

La publicación realizada en la página web de Bitcoin menciona que el equipo de desarrolladores tiene razones para sospechar de que algún Estado podría estar tras la amenaza, aunque no precisa de alguno en particular. Así mismo, el anuncio hace énfasis a la comunidad de Bitcoin de China de estar alerta al momento de descargar archivos ejecutables en el portal web; esto debido que en China se concentra la mayor parte del poder de procesamiento de la red Bitcoin, lo cual en caso de alojarse un malware, podría ocasionar grandes daños a toda la red global.

Para mitigar posibles consecuencias, el equipo de Bitcoin Core publicó una firma criptográfica que contienen todos los archivos binarios que son colocados en la página para su posterior descarga y ejecución. Al verificar la presencia de dicha clave en los archivos, los usuarios pueden estar seguros de que están instalando una versión confiable que no ha sido modificada por ningún actor externo.

Según el ranking anual de distrowatch sobre popularidad de distribuciones, Linux Mint es la distribución Linux más popular de todas, un puesto que también consiguió el año pasado. Linux Mint sigue siendo la distribución más usada, algo que tiene mucho mérito ya que este año 2016 no ha sido fácil para ellos. Recordamos que Linux Mint sufrió un ataque a su página web, un golpe muy duro del cual se han sabido recuperar rápido.

En segundo lugar sigue Debian, una de las distribuciones más sólidas y antiguas de todas y que mantiene una gran comunidad de usuarios sobre todo en el tema servidores. En el tercer lugar encontramos a Ubuntu, una distribución que pese a que a primera vista parece la más famosa, no ha conseguido pasar de la tercera posición.

En cuarto lugar tenemos a OpenSuse,el sistema operativo para particulares de la compañía SUSE y en quinto lugar tenemos al sistema operativo Fedora, el cual se mantiene en la quinta posición pese a haber perdido algún seguidor este año.

En sexto lugar tenemos a Manjaro, una distribución que más o menos se mantiene estable con respecto al año pasado. En séptimo lugar tenemos a CentOS ,en octavo lugar al proyecto Mageia y en noveno lugar a Arch Linux, el cual sigue aumentando su popularidad.

Finalmente tenemos en décimo lugar a Zorin OS, seguido muy de cerca por Elementary OS, el cual ha crecido mucho este último año. Para acabar la lista tenemos distribuciones menos populares como Android-x86,PCLinuxOS, Deeping o Puppy Linux. En resumen, la lista de los mejores ha quedado así.

Linux Mint.

Debian.

Ubuntu.

OpenSUSE.

Fedora.

Manjaro.

CentOS.

Mageia.

Arch Linux.

Zorin OS.

Elementary OS.

Sin duda los grandes ganadores del año son Linux Mint, Arch Linux y Elementary OS, ya que Linux Mint se ha sabido mantener pese a sus problemas y los otros dos continúan ganando adeptos.

Según el ranking anual de distrowatch sobre popularidad de distribuciones, Linux Mint es la distribución Linux más popular de todas, un puesto que también consiguió el año pasado. Linux Mint sigue siendo la distribución más usada, algo que tiene mucho mérito ya que este año 2016 no ha sido fácil para ellos. Recordamos que Linux Mint sufrió un ataque a su página web, un golpe muy duro del cual se han sabido recuperar rápido.

En segundo lugar sigue Debian, una de las distribuciones más sólidas y antiguas de todas y que mantiene una gran comunidad de usuarios sobre todo en el tema servidores. En el tercer lugar encontramos a Ubuntu, una distribución que pese a que a primera vista parece la más famosa, no ha conseguido pasar de la tercera posición.

En cuarto lugar tenemos a OpenSuse,el sistema operativo para particulares de la compañía SUSE y en quinto lugar tenemos al sistema operativo Fedora, el cual se mantiene en la quinta posición pese a haber perdido algún seguidor este año.

En sexto lugar tenemos a Manjaro, una distribución que más o menos se mantiene estable con respecto al año pasado. En séptimo lugar tenemos a CentOS ,en octavo lugar al proyecto Mageia y en noveno lugar a Arch Linux, el cual sigue aumentando su popularidad.

Finalmente tenemos en décimo lugar a Zorin OS, seguido muy de cerca por Elementary OS, el cual ha crecido mucho este último año. Para acabar la lista tenemos distribuciones menos populares como Android-x86,PCLinuxOS, Deeping o Puppy Linux. En resumen, la lista de los mejores ha quedado así.

Linux Mint.

Debian.

Ubuntu.

OpenSUSE.

Fedora.

Manjaro.

CentOS.

Mageia.

Arch Linux.

Zorin OS.

Elementary OS.

Sin duda los grandes ganadores del año son Linux Mint, Arch Linux y Elementary OS, ya que Linux Mint se ha sabido mantener pese a sus problemas y los otros dos continúan ganando adeptos.

Fuchsia es el nombre del sistema operativo que están desarrollando en Google, un SO que no estará basado en Linux (recordad que android sí lo está) y que podrá ejecutarse, en un futuro, en cualquier dispositivo.

En su página de github no hay muchos detalles al respecto, pero al abrir la documentación salen algunos datos que ayudan a entender el motivo por el cual Google necesita de algo así.

Es necesario tener una plataforma que pueda implantarse en cualquier dispositivo y mantener un alto rendimiento al mismo tiempo, independientemente de la capacidad de proceso del mismo, y eso es algo que Linux no puede ofrecer actualmente.

Existe un núcleo llamado “Magenta” que alimentará a Fuchsia, dicho kernel competirá con soluciones existentes hoy, como FreeRTOS o ThreadX, y podrá ejecutarse tanto en móviles como en ordenadores. Para la parte de la interfaz con el usuario parece que será usado Flutter, y como lenguaje de programación: Dart.

También hay detalles sobre el sistema de renderizado (usará Escher), y sobre el soporte de 32 y 64 bits, así como algunos comentarios relacionados con la compatibilidad con la Raspberry Pi 3.

Es posible que en un futuro Google quiera sustituir android y Chrome OS por su nuevo Fuchsia, aunque también puede ser que se trate únicamente de un experimento que nunca veremos en el mercado…

Fuchsia es el nombre del sistema operativo que están desarrollando en Google, un SO que no estará basado en Linux (recordad que android sí lo está) y que podrá ejecutarse, en un futuro, en cualquier dispositivo.

En su página de github no hay muchos detalles al respecto, pero al abrir la documentación salen algunos datos que ayudan a entender el motivo por el cual Google necesita de algo así.

Es necesario tener una plataforma que pueda implantarse en cualquier dispositivo y mantener un alto rendimiento al mismo tiempo, independientemente de la capacidad de proceso del mismo, y eso es algo que Linux no puede ofrecer actualmente.

Existe un núcleo llamado “Magenta” que alimentará a Fuchsia, dicho kernel competirá con soluciones existentes hoy, como FreeRTOS o ThreadX, y podrá ejecutarse tanto en móviles como en ordenadores. Para la parte de la interfaz con el usuario parece que será usado Flutter, y como lenguaje de programación: Dart.

También hay detalles sobre el sistema de renderizado (usará Escher), y sobre el soporte de 32 y 64 bits, así como algunos comentarios relacionados con la compatibilidad con la Raspberry Pi 3.

Es posible que en un futuro Google quiera sustituir android y Chrome OS por su nuevo Fuchsia, aunque también puede ser que se trate únicamente de un experimento que nunca veremos en el mercado…

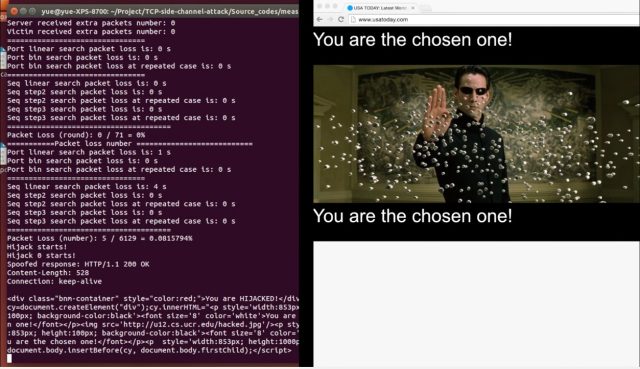

Computer scientists have discovered a serious Internet vulnerability that allows attackers to terminate connections between virtually any two parties and, if the connections aren’t encrypted, inject malicious code or content into the parties’ communications.

The vulnerability resides in the design and implementation of RFC 5961, a relatively new Internet standard that’s intended to prevent certain classes of hacking attacks. In fact, the protocol is designed in a way that it can easily open Internet users to so-called blind off-path attacks, in which hackers anywhere on the Internet can detect when any two parties are communicating over an active transmission control protocol connection. Attackers can go on to exploit the flaw to shut down the connection, inject malicious code or content into unencrypted data streams, and possibly degrade privacy guarantees provided by the Tor anonymity network.

At the 25th Usenix Security Symposium on Wednesday, researchers with the University of California at Riverside and the US Army Research Laboratory will demonstrate a proof-of-concept exploit that allows them to inject content into an otherwise legitimate USA Today page that asks viewers to enter their e-mail and passwords. The malicious, off-site JavaScript code attack is possible because the vulnerable USA Today pages aren’t encrypted. Even if they were protected, attackers could still terminate the connection. Similar attacks work against a variety of other unidentified sites and services, as long as they have long-lived connections that give hackers enough time—roughly 60 seconds—to carry out the attack.

Computer scientists have discovered a serious Internet vulnerability that allows attackers to terminate connections between virtually any two parties and, if the connections aren’t encrypted, inject malicious code or content into the parties’ communications.

The vulnerability resides in the design and implementation of RFC 5961, a relatively new Internet standard that’s intended to prevent certain classes of hacking attacks. In fact, the protocol is designed in a way that it can easily open Internet users to so-called blind off-path attacks, in which hackers anywhere on the Internet can detect when any two parties are communicating over an active transmission control protocol connection. Attackers can go on to exploit the flaw to shut down the connection, inject malicious code or content into unencrypted data streams, and possibly degrade privacy guarantees provided by the Tor anonymity network.

At the 25th Usenix Security Symposium on Wednesday, researchers with the University of California at Riverside and the US Army Research Laboratory will demonstrate a proof-of-concept exploit that allows them to inject content into an otherwise legitimate USA Today page that asks viewers to enter their e-mail and passwords. The malicious, off-site JavaScript code attack is possible because the vulnerable USA Today pages aren’t encrypted. Even if they were protected, attackers could still terminate the connection. Similar attacks work against a variety of other unidentified sites and services, as long as they have long-lived connections that give hackers enough time—roughly 60 seconds—to carry out the attack.