Acabamos de descubrir que los

router Serconmm H500-S, que actualmente esta montando Vodafone y Ono, Tiene un gran fallo de seguridad que

deja expuestos a sus usuarios y los recursos de su red.

Este router es suministrado por vodafone en España desde enero de 2017.

El

fallo de seguridad ha sido verificado en los modelos con el ultimo firmware disponible (v3.4.04), estando presente en todos los modelos que se ha estudiado.

El fallo se hace presente con la simple activación de la programación de la interface WIFI desde el propio panel de control del router, con lo que es muy factible que muchos usuarios tengan sus redes expuestas, sin saberlo y solo por utilizar esta característica del router.

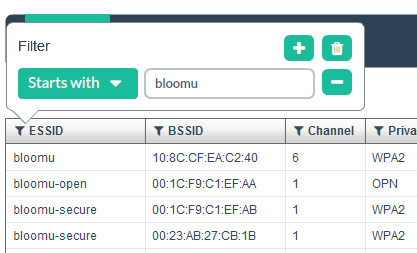

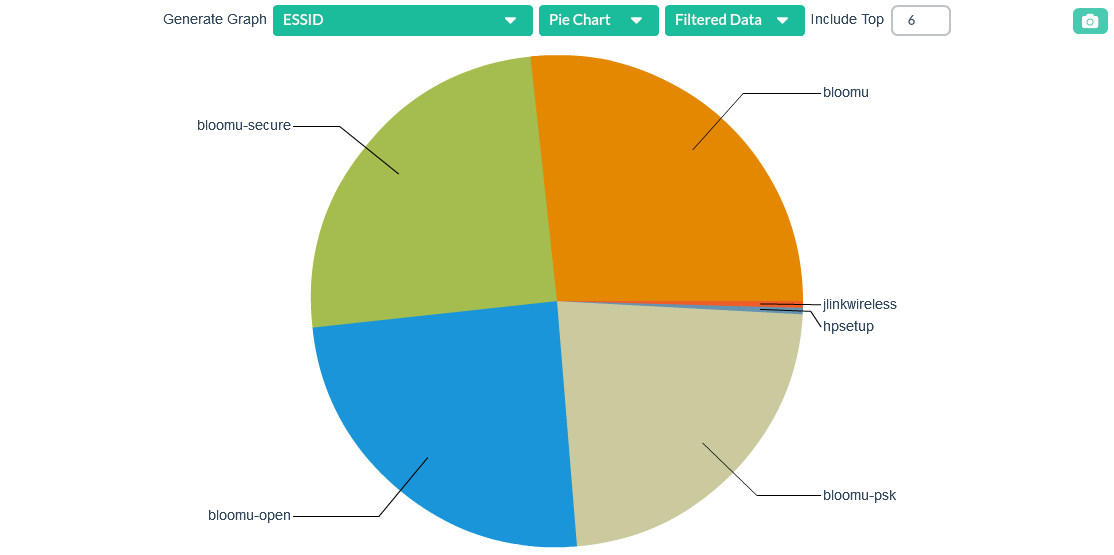

Si configuramos unas reglas de activación / desactivación de la red wifi del router, este creara automáticamente una nueva red wifi emitiendo en el mismo canal que nuestra red de la banda de 5Ghz, con SSID

“Quantena” y MAC idéntica salvo el primer par.

Esta nueva red wifi

esta completamente desprotegida, sin cifrado, ni clave de acceso y no es configurable desde el panel de control de router, ya que se activa por un error del firmware en la gestión del chip 5Ghz y simplemente no debería existir.

Como curiosidad decir que

Quantena es un fabricante de chip para hardware wifi y que suponemos, sin poder llegar a afirmarlo, que estan presentes en estos modelos de routers.

La red Fantasma creada por el router,

es 100% funcional y conectándonos a ella (sin ningún tipo de contraseña de acceso) tendremos acceso a todos los recursos compartidos de la red , con lo que un usuario que tenga activado la programación de su red wifi, estará totalmente expuesto, por mucho que tenga una clave de acceso robusta en su red de 2,4Ghz y 5Ghz y desactivado el protocolo de autentificación WPS.

Ademas mientras que tengamos la programación wifi encendida, por mucho que apaguemos la emisión de nuestra red 5Ghz, seguirá emitiendo, junto con la red fantasma.

Suponemos que tanto el fabricante como Vodafone, se pondrán a trabajar en un nuevo firmware para solventar este tremendo fallo de seguirdad. Mientras tanto asegúrate de que no tienes activada esta función en el router.

Puedes hacerlo entrando en tu panel de control a través de la dirección 192.168.0.1, te diriges al apartado wifi y luego programación, DESACTIVA ESTA OPCIÓN.

también puedes ponerte en contacto con tu proveedor de servicio e indicarle que te ayuden a desactivar esta opción.

Si cuentas con un dispositivo con wifi 5Ghz , un móvil, tablet etc… haz una búsqueda de redes y si aparece una con el nombre Quantenna, sabrás que o tu o algún vecino estáis expuesto a este fallo de seguridad

sanson

El Equipo de SeguridadWireless.net

Fuente  Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Fuente

Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Fuente  Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Fuente

Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Fuente