El auge de las plataformas de nube abierta aumenta la necesidad de especialistas en Linux; los responsables de contratación buscan cada vez más profesionales certificados para los puestos más altos

Los reclutadores están aumentando sus esfuerzos por contratar talentos de Linux, según el Informe sobre empleos de Linux 201, el cual efectúa pronósticos sobre el mercado de trabajo de Linux basándose en una encuesta entre responsables de contratación y profesionales de Linux. Los responsables de contratación también están buscando pruebas de una capacitación formal y certificaciones para identificar a candidatos calificados.

El Informe sobre empleos de Linux 2015 incluye datos de los responsables de contratación (1.010) y profesionales de Linux (3.446) y proporciona una visión general de la situación del mercado para las carreras de Linux y lo que motiva a los profesionales de esta industria.

El propósito de este informe es que la industria se entere sobre las últimas tendencias de empleo de Linux y cómo estas impactan sobre la capacidad de los profesionales de encontrar oportunidades de trabajo gratificantes de Linux y, en el caso de los empleadores, para atraer y retener al talento calificado. Este es el cuarto año consecutivo que Dice, el principal sitio de empleos para los profesionales de la tecnología y la ingeniería, y The Linux Foundation, la organización sin fines de lucro dedicada a apoyar el crecimiento de Linux y el desarrollo colaborativo, elaboran el Informe sobre empleos de Linux.

“La competencia por el talento de Linux se acelera a medida que el software se hace más omnipresente”, dijo Shravan Goli, presidente de Dice. “Los responsables de contratación necesitan asegurarse de que están ofreciendo los incentivos apropiados para atraer talento, mientras que los profesionales necesitan presentar pruebas de sus conocimientos y habilidades, especialmente en las áreas de crecimiento de la demanda, como es el caso de la nube”.

Estas son algunas de las principales estadísticas del informe:

– Casi todos los responsables de contratación quieren contratar a profesionales de Linux en los próximos seis meses Con los nuevos sistemas basados en Linux, están surgiendo constantemente proyectos y productos. La contratación de los talentos adecuados para respaldar todo el crecimiento continúa siendo una prioridad entre los empleadores. El 97 por ciento de los responsables de contratación dice que contratará a talento de Linux para otras áreas de competencia en los próximos seis meses.

– El auge de las plataformas de nube abierta está creando aún más la demanda de profesionales de Linux con la pericia y los conocimientos adecuados. El 42 por ciento de los responsables de contratación dice que la experiencia en OpenStack y CloudStack tendrá un impacto importante en sus decisiones de contratación, mientras que el 23 por ciento dice que la seguridad es una área de pericia muy buscada y el 19 por ciento dice que está buscando talento de Linux con habilidades en red definida por software (SDN).

Los profesionales certificados de Linux estarán especialmente bien posicionados en el mercado laboral de este año. El 44 por ciento de los responsables de contratación dice que es muy probable que contraten a un candidato con certificación Linux, y el 54 por ciento espera que sus candidatos para administración de sistemas tengan una certificación o capacitación formal.

leer mas…

para hig power

para hig power

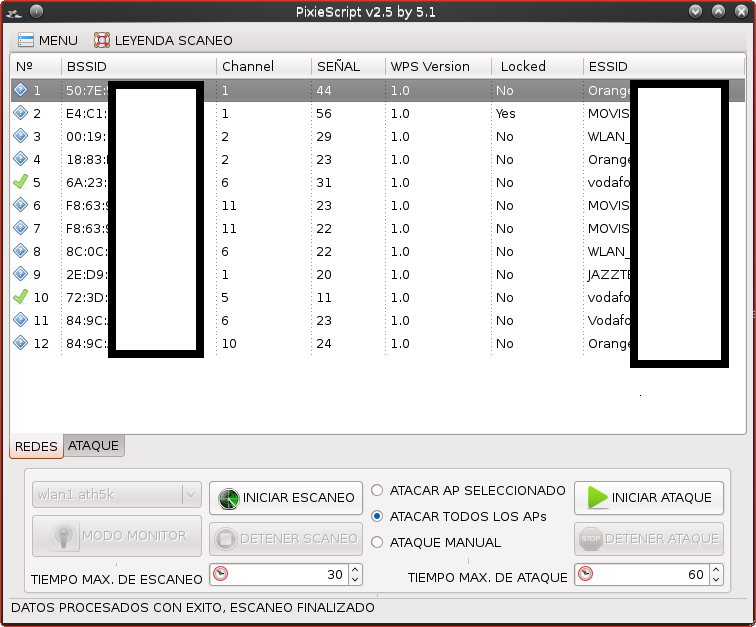

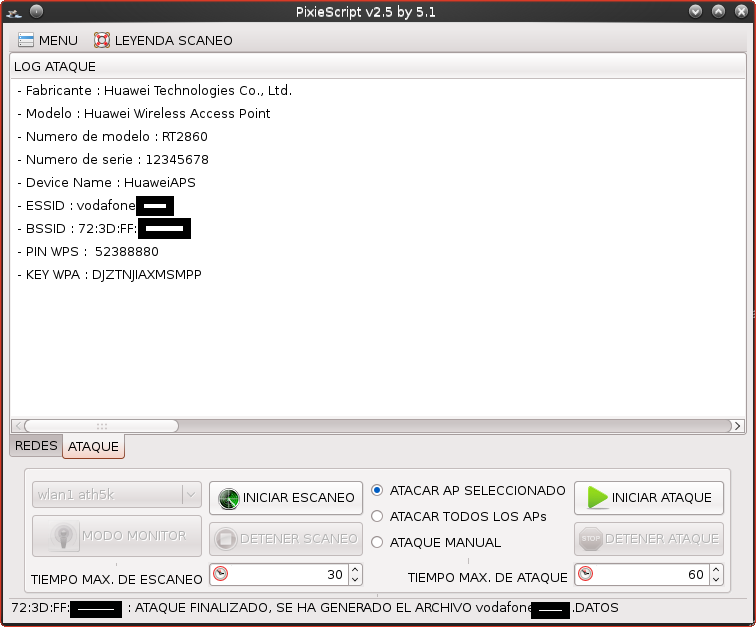

LISTA DE APs AFECTADOS QUE YO SEPA

00:02:6F

00:05:CA

00:22:F7

00:26:5B

00:A0:26

08:7A:4C

0C:96:BF

20:08:ED

58:1F:28

5C:35:3B

62:53:D4

62:6B:D3

62:7D:5E

62:A8:E4

62:C0:6F

62:CB:A8

6A:23:3D

6A:3D:FF

6A:A8:E4

6A:C0:6F

6C:B0:CE

72:23:3D

72:3D:FF

72:55:9C

72:C0:6F

72:CB:A8

80:37:73

B2:46:FC

C8:D3:A3

D0:7A:B5

DC:53:7C

E8:CD:2D

LISTA DE APs AFECTADOS QUE YO SEPA

00:02:6F

00:05:CA

00:22:F7

00:26:5B

00:A0:26

08:7A:4C

0C:96:BF

20:08:ED

58:1F:28

5C:35:3B

62:53:D4

62:6B:D3

62:7D:5E

62:A8:E4

62:C0:6F

62:CB:A8

6A:23:3D

6A:3D:FF

6A:A8:E4

6A:C0:6F

6C:B0:CE

72:23:3D

72:3D:FF

72:55:9C

72:C0:6F

72:CB:A8

80:37:73

B2:46:FC

C8:D3:A3

D0:7A:B5

DC:53:7C

E8:CD:2D