Acabamos de descubrir que los

router Serconmm H500-S, que actualmente esta montando Vodafone y Ono, Tiene un gran fallo de seguridad que

deja expuestos a sus usuarios y los recursos de su red.

Este router es suministrado por vodafone en España desde enero de 2017.

El

fallo de seguridad ha sido verificado en los modelos con el ultimo firmware disponible (v3.4.04), estando presente en todos los modelos que se ha estudiado.

El fallo se hace presente con la simple activación de la programación de la interface WIFI desde el propio panel de control del router, con lo que es muy factible que muchos usuarios tengan sus redes expuestas, sin saberlo y solo por utilizar esta característica del router.

Si configuramos unas reglas de activación / desactivación de la red wifi del router, este creara automáticamente una nueva red wifi emitiendo en el mismo canal que nuestra red de la banda de 5Ghz, con SSID

“Quantena” y MAC idéntica salvo el primer par.

Esta nueva red wifi

esta completamente desprotegida, sin cifrado, ni clave de acceso y no es configurable desde el panel de control de router, ya que se activa por un error del firmware en la gestión del chip 5Ghz y simplemente no debería existir.

Como curiosidad decir que

Quantena es un fabricante de chip para hardware wifi y que suponemos, sin poder llegar a afirmarlo, que estan presentes en estos modelos de routers.

La red Fantasma creada por el router,

es 100% funcional y conectándonos a ella (sin ningún tipo de contraseña de acceso) tendremos acceso a todos los recursos compartidos de la red , con lo que un usuario que tenga activado la programación de su red wifi, estará totalmente expuesto, por mucho que tenga una clave de acceso robusta en su red de 2,4Ghz y 5Ghz y desactivado el protocolo de autentificación WPS.

Ademas mientras que tengamos la programación wifi encendida, por mucho que apaguemos la emisión de nuestra red 5Ghz, seguirá emitiendo, junto con la red fantasma.

Suponemos que tanto el fabricante como Vodafone, se pondrán a trabajar en un nuevo firmware para solventar este tremendo fallo de seguirdad. Mientras tanto asegúrate de que no tienes activada esta función en el router.

Puedes hacerlo entrando en tu panel de control a través de la dirección 192.168.0.1, te diriges al apartado wifi y luego programación, DESACTIVA ESTA OPCIÓN.

también puedes ponerte en contacto con tu proveedor de servicio e indicarle que te ayuden a desactivar esta opción.

Si cuentas con un dispositivo con wifi 5Ghz , un móvil, tablet etc… haz una búsqueda de redes y si aparece una con el nombre Quantenna, sabrás que o tu o algún vecino estáis expuesto a este fallo de seguridad

sanson

El Equipo de SeguridadWireless.net

Fuente

Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Se ha hecho oficial el nuevo protocolo de seguridad para las comunicaciones Wi-FI. Se trata del WPA3, que fue presentado a principios de año como sucesor del anterior WPA2 que había quedado obsoleto después de ser hackeado hace un año, y con el que las comunicaciones Wi-Fi se habían estado protegiendo durante la última década.

Este nuevo protocolo ha sido introducido por la Wi-Fi Alliance, la organización sin ánimo de lucro que certifica los estándares de la red Wi-FI, con dos variantes optimizadas para el hogar y el ámbito empresarial. Sin embargo todavía tardaremos un poco en poder beneficiarnos con él, ya que no se espera que sea ampliamente implementado hasta finales del 2019.

WPA es el acrónimo de Wi-Fi Protected Access, y es la tecnología encargada de autentificar los dispositivos utilizando el protocolo de cifrado AES (Advanced Encryption Standard). La idea detrás de esta tecnología es la de intentar prevenir que terceros puedan espiar los datos que se envían mediante conexiones inalámbricas.

Buscar un nuevo sucesor para el anterior protocolo de seguridad era algo urgente, ya que el año pasado se detectaron una serie de errores en el núcleo del protocolo WPA2 que permitían que determinados atacantes pudieran leer, descifrar e incluso manipular el tráfico de las redes Wi-Fi. No se trataba sólo de una teoría, ya que los investigadores desarrollaron un exploit como prueba de concepto con el que se conseguía explotar la vulnerabilidad.

Ante aquella situación, los fabricantes de routers, teléfonos, y portátiles empezaron a parchear sus dispositivos mediante actualizaciones de firmware, mientras que por otro lado se empezó a trabajar en crear una WPA3 desde cero para intentar evitar que heredase las vulnerabilidades técnicas de su tecnología predecesora.

Un modo de juego, llamado Fortnite Battle Royale (Fortnite Batalla Real), fue lanzado de forma independiente en septiembre del 2017 para las mismas plataformas. Al igual que la versión final del videojuego base, este modo presenta el modelo gratuito, y se basa en la estructura de un juego tipo battle royale en la que los jugadores intentarán ser el último en pie mientras el mapa se hace cada vez más pequeño. Recibirá también versiones para iOS y Android, con juego cruzado entre PS4, macOS, Windows y dichas versiones de dispositivo móvil.

Un modo de juego, llamado Fortnite Battle Royale (Fortnite Batalla Real), fue lanzado de forma independiente en septiembre del 2017 para las mismas plataformas. Al igual que la versión final del videojuego base, este modo presenta el modelo gratuito, y se basa en la estructura de un juego tipo battle royale en la que los jugadores intentarán ser el último en pie mientras el mapa se hace cada vez más pequeño. Recibirá también versiones para iOS y Android, con juego cruzado entre PS4, macOS, Windows y dichas versiones de dispositivo móvil.

La criptodivisa más popular y conocida del mundo no está pasando por su mejor época. Las regulaciones y prohibiciones a las que están siendo sometidas bitcoin y otras criptomonedas han hecho que su valor haya bajado a más de la mitad desde aquel pico de 20.000 dólares, pero la cosa podría ir a más.

La razón la tenemos en una investigación que el Departamento de Justicia de los Estados Unidos acaba de iniciar. El objetivo, demostrar que ciertos colectivos han manipulado el precio del bitcoin y otras criptodivisas como Ether.

La criptodivisa más popular y conocida del mundo no está pasando por su mejor época. Las regulaciones y prohibiciones a las que están siendo sometidas bitcoin y otras criptomonedas han hecho que su valor haya bajado a más de la mitad desde aquel pico de 20.000 dólares, pero la cosa podría ir a más.

La razón la tenemos en una investigación que el Departamento de Justicia de los Estados Unidos acaba de iniciar. El objetivo, demostrar que ciertos colectivos han manipulado el precio del bitcoin y otras criptodivisas como Ether.

´

El canal 14 está aislado del resto. Allá, arrinconado en un extremo y nadie lo usa. Como mencionamos más arriba, a nivel internacional; sólo puede ser usado en Japón con sistemas legacy bajo 802.11b, que limitan la velocidad a 11 megabits p/s. Este canal no cuenta, de hecho, con overlap con el canal 11. Si lo que quieres es mejorar el rendimiento de tu conexión; este canal suena perfecto porque no tiene congestionamiento. Pero sólo te queda verlo a lo lejos.

Resulta que la FCC de Estados Unidos ve a este canal como una banda restringida. ¿Por qué? Probablemente porque en él se llevan a cabo conexiones militares; aunque no se conoce una razón “oficial”.

De hecho, según Neoteo; buscando información del canal 14, brilla el nombre “Globalstar”. Este es un proveedor de teléfono satelital que recibió autorización especial de la FCC para reciclar este canal. Entonces desarrollaron un servicio terrestre de baja potencia. Pero tú no puedes usarlo.

´

El canal 14 está aislado del resto. Allá, arrinconado en un extremo y nadie lo usa. Como mencionamos más arriba, a nivel internacional; sólo puede ser usado en Japón con sistemas legacy bajo 802.11b, que limitan la velocidad a 11 megabits p/s. Este canal no cuenta, de hecho, con overlap con el canal 11. Si lo que quieres es mejorar el rendimiento de tu conexión; este canal suena perfecto porque no tiene congestionamiento. Pero sólo te queda verlo a lo lejos.

Resulta que la FCC de Estados Unidos ve a este canal como una banda restringida. ¿Por qué? Probablemente porque en él se llevan a cabo conexiones militares; aunque no se conoce una razón “oficial”.

De hecho, según Neoteo; buscando información del canal 14, brilla el nombre “Globalstar”. Este es un proveedor de teléfono satelital que recibió autorización especial de la FCC para reciclar este canal. Entonces desarrollaron un servicio terrestre de baja potencia. Pero tú no puedes usarlo.

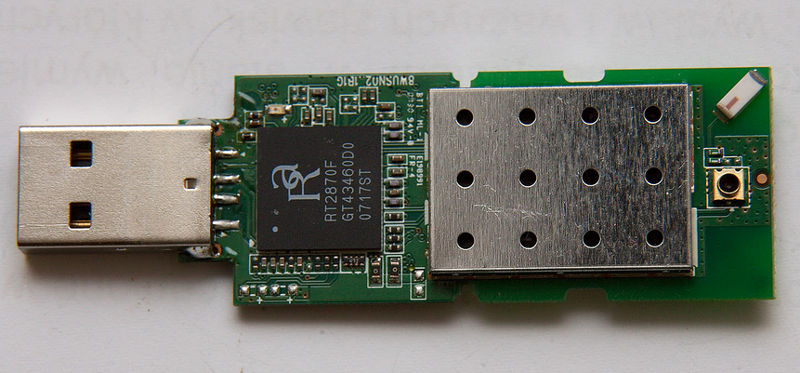

El procedimiento, detectado por el experto en seguridad informática Graham Cluley, recuerda el modus operandi del gusano Stuxnet.

Stuxnet concitó gran atención del sector de seguridad informática en 2010, al constatarse que había sido utilizado por servicios de inteligencia israelíes y estadounidenses, para sabotear procesos industriales de producción de uranio enriquecido en Irán. Stuxnet explotaba una vulnerabilidad de día cero en Windows, que hacía posible infectar un PC incluso cuando el usuario había antes desactivado la ejecución automática de aplicaciones. Sólo era suficiente insertar una memoria USB infectada.

Es decir, para activarse Stuxnet no requería interacción ni negligencia alguna por parte del usuario, aparte de haber colocado la memoria USB en la computadora.

En su blog, Cluley escribe que los usuarios de Linux que ejecutan el entorno de escritorio KDE Plasma, se encuentran ahora frente a un escenario similar si insertan en sus computadoras una memoria USB etiquetada con los caracteres “ o $ (), ya que cualquier texto contenido dentro de estos será ejecutado como comando shell.

Bromeando, Cluley escribe: “dicho de otra forma, da el nombre `rm -rf`, a una memoria USB y entregársela a un amigo que esté utilizando KDE Plasma en su máquina Linux; verás como no será amigo tuyo por mucho tiempo”.

Con ello, el experto se refiere a que “rm”, que significa “remove” (eliminar) es un comando de Unix/Linux, utilizado para eliminar archivos y directorios del sistema de archivos. “Esta orden debe utilizarse con cautela, ya que puede ser muy destructiva, debido a que, al momento de ser llamada, por omisión borra los archivos sin pedir confirmación”, escribe Wikipedia en su artículo sobre el tema.

“Por supuesto, esto no es el tipo de ataque que podría llevarse a cabo de forma remota. Un atacante debe tener acceso físico al PC vulnerable, o tal vez dejarlo por ahí en un estacionamiento, con la esperanza de que un usuario desprevenido lo conecte a su PC por simple curiosidad”, escribe Cluley, quien recomienda a los usuarios de KDE Plasma actualizar sus sistemas tan pronto como sea posible a la versión 5.12.0 o posterior.

El procedimiento, detectado por el experto en seguridad informática Graham Cluley, recuerda el modus operandi del gusano Stuxnet.

Stuxnet concitó gran atención del sector de seguridad informática en 2010, al constatarse que había sido utilizado por servicios de inteligencia israelíes y estadounidenses, para sabotear procesos industriales de producción de uranio enriquecido en Irán. Stuxnet explotaba una vulnerabilidad de día cero en Windows, que hacía posible infectar un PC incluso cuando el usuario había antes desactivado la ejecución automática de aplicaciones. Sólo era suficiente insertar una memoria USB infectada.

Es decir, para activarse Stuxnet no requería interacción ni negligencia alguna por parte del usuario, aparte de haber colocado la memoria USB en la computadora.

En su blog, Cluley escribe que los usuarios de Linux que ejecutan el entorno de escritorio KDE Plasma, se encuentran ahora frente a un escenario similar si insertan en sus computadoras una memoria USB etiquetada con los caracteres “ o $ (), ya que cualquier texto contenido dentro de estos será ejecutado como comando shell.

Bromeando, Cluley escribe: “dicho de otra forma, da el nombre `rm -rf`, a una memoria USB y entregársela a un amigo que esté utilizando KDE Plasma en su máquina Linux; verás como no será amigo tuyo por mucho tiempo”.

Con ello, el experto se refiere a que “rm”, que significa “remove” (eliminar) es un comando de Unix/Linux, utilizado para eliminar archivos y directorios del sistema de archivos. “Esta orden debe utilizarse con cautela, ya que puede ser muy destructiva, debido a que, al momento de ser llamada, por omisión borra los archivos sin pedir confirmación”, escribe Wikipedia en su artículo sobre el tema.

“Por supuesto, esto no es el tipo de ataque que podría llevarse a cabo de forma remota. Un atacante debe tener acceso físico al PC vulnerable, o tal vez dejarlo por ahí en un estacionamiento, con la esperanza de que un usuario desprevenido lo conecte a su PC por simple curiosidad”, escribe Cluley, quien recomienda a los usuarios de KDE Plasma actualizar sus sistemas tan pronto como sea posible a la versión 5.12.0 o posterior.

BitGrail, la plataforma de intercambio de criptodivisas italiana, anunció esta semana que le habían robado 17 millones de la criptomoneda Nano, o lo equivalente a $170 millones. La empresa consecuentemente anunció que estaba suspendiendo transacciones por el momento, lo cual significa que los clientes no podrán retirar ni ingresar dinero en la plataforma.

La empresa no publicó detalles sobre el hackeo ni de cuándo ocurrió y dijo que había informado a las autoridades. Francisco Firano, el gestor y dueño de BitGrail, declaró en Twitter que la empresa no iba a poder reembolsar a los clientes afectados, ya que actualmente solo estaba en posesión de 4 millones de Nano, valorado aproximadamente en $40 millones. Firano también mencionó que habían surgido acusaciones injustificadas contra él, aunque no especificó cuáles eran.

El dinero desapareció de las propias carteras de BitGrail, sitio en el cual se guarda el dinero después de que los usuarios depositan la criptomoneda en sus cuentas.

Firano acusó a los desarrolladores de Nano de no querer colaborar con la investigación. El equipo de Nano respondió que no era responsable del incidente y que se trataba de problemas con el software de BitGrail.

La incidencia es el segundo robo prominente de criptomonedas este año. En enero, la plataforma japonesa Coincheck reportó que hackers habían robado criptomonedas por un valor de aproximadamente $500 millones.

La agencia de inteligencia surcoreana sospecha que Corea del Norte podría estar detrás del robo de Coincheck. Como motivos de sospecha, la agencia consideró el el patrón del ataque y los antecedentes del país, aunque no hay evidencia que incrimine a Corea del Norte.

BitGrail, la plataforma de intercambio de criptodivisas italiana, anunció esta semana que le habían robado 17 millones de la criptomoneda Nano, o lo equivalente a $170 millones. La empresa consecuentemente anunció que estaba suspendiendo transacciones por el momento, lo cual significa que los clientes no podrán retirar ni ingresar dinero en la plataforma.

La empresa no publicó detalles sobre el hackeo ni de cuándo ocurrió y dijo que había informado a las autoridades. Francisco Firano, el gestor y dueño de BitGrail, declaró en Twitter que la empresa no iba a poder reembolsar a los clientes afectados, ya que actualmente solo estaba en posesión de 4 millones de Nano, valorado aproximadamente en $40 millones. Firano también mencionó que habían surgido acusaciones injustificadas contra él, aunque no especificó cuáles eran.

El dinero desapareció de las propias carteras de BitGrail, sitio en el cual se guarda el dinero después de que los usuarios depositan la criptomoneda en sus cuentas.

Firano acusó a los desarrolladores de Nano de no querer colaborar con la investigación. El equipo de Nano respondió que no era responsable del incidente y que se trataba de problemas con el software de BitGrail.

La incidencia es el segundo robo prominente de criptomonedas este año. En enero, la plataforma japonesa Coincheck reportó que hackers habían robado criptomonedas por un valor de aproximadamente $500 millones.

La agencia de inteligencia surcoreana sospecha que Corea del Norte podría estar detrás del robo de Coincheck. Como motivos de sospecha, la agencia consideró el el patrón del ataque y los antecedentes del país, aunque no hay evidencia que incrimine a Corea del Norte.