Linux/Moose es una familia de malware que ataca principalmente a los routers basados en Linux, pero que también puede infectar otros tipos de dispositivos con sistemas Linux a los que obtenga acceso. Los dispositivos infectados se utilizan para robar tráfico de red no cifrado y ofrecer servicios de proxy al operador de la botnet. En la práctica, estas capacidades se utilizan para robar cookies HTTP en sitios de redes sociales populares y llevar a cabo acciones fraudulentas, tales como hacer clics no legítimos en “Seguir”, “Visto” y “Me gusta”.

En mayo de 2015, ESET publicó un whitepaper sobre esta familia de malware. Tras la publicación del artículo, los servidores de comando y control (C&C) de Linux/Moose cayeron y perdimos la pista del malware. Unos meses después, en septiembre de 2015, recibimos una nueva muestra de Linux/Moose, que, como era de esperar, había evolucionado desde nuestra publicación.

Durante el último año, ESET y la empresa de seguridad GoSecure sumaron esfuerzos para investigar más a fondo a Linux/Moose. GoSecure investigó el aspecto del fraude en redes sociales y arrojó algo de luz sobre un mercado hasta ahora desconocido, al que llamaron “The Ego Market”. Este mercado se describe en un nuevo whitepaper publicado por GoSecure.

En este artículo explicamos los cambios técnicos detectados entre las variantes de Moose que describimos inicialmente en el whitepaper y las nuevas variantes que aparecieron en septiembre de 2015.

Ocultamiento de las direcciones de C&C

Lo primero que notamos en la nueva muestra es que ya no había más direcciones IP del servidor de C&C en el archivo binario. Parece que, tras leer nuestro informe, los operadores decidieron dificultarnos un poco más las cosas. En esta nueva versión, la dirección IP del servidor de C&C figura como un argumento de línea de comandos cifrado, como se muestra en la siguiente imagen:

linea de comandos moose

Esta nueva característica implica que ya no podemos seguir ejecutando la muestra nosotros mismos; ahora, nuestras máquinas de pruebas tienen que infectarse mediante un dispositivo incrustado que propague la amenaza activa en el mundo real para poder recuperar la dirección IP del servidor de C&C. El lector atento observará que la dirección IP mostrada está en el formato de enteros de 32 bits.

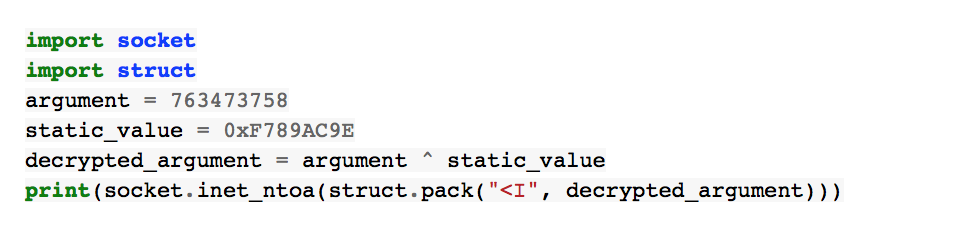

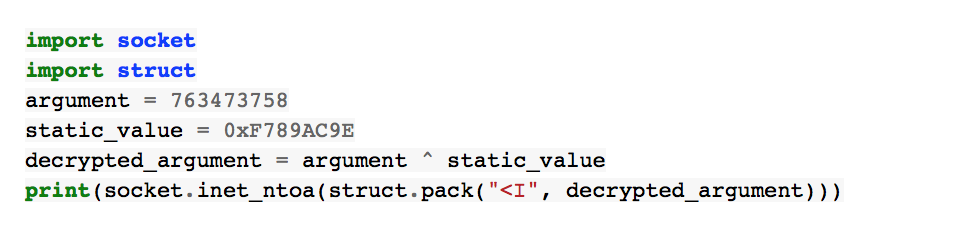

El propósito de cifrar la dirección IP es el siguiente: en caso de que se detecte el archivo binario solo, será inútil sin el valor que se pasa como argumento. Por otra parte, el valor por sí solo tampoco tiene sentido si el binario no cuenta con el valor correcto para descifrar el argumento. El valor está codificado con XOR con un valor estático, como se muestra en el siguiente fragmento de código:

Por lo que sabemos, este valor sigue siendo el mismo de los últimos meses. El siguiente es un fragmento de código en Python para descifrar el valor del entero de 32 bits correspondiente al servidor de C&C:

Comunicación de red

Comunicación de red

Otra de las cosas que cambiaron es el protocolo de red: aunque la base se mantuvo, se agregaron nuevas capas. A continuación se ve una captura de paquetes de ambas muestras. Al parecer, el cambio principal es que, en lugar de usar el protocolo binario, se pasó al protocolo de caracteres ASCII imprimibles. En la Imagen 1, a la izquierda figura el antiguo protocolo de red y, a la derecha, el nuevo.

En la muestra más antigua, el servidor de C&C enviaba la configuración al malware con varios campos: un campo de bits para determinar qué característica se iba a habilitar, varios campos de direcciones IP, un campo de listas blancas y un campo de listas de contraseñas. Aunque estos campos siguen presentes en la nueva versión, se entregan por separado, bajo tres claves distintas (ver Tabla 1).

Los operadores usan los campos de encabezado HTTP Cookie: y Set-Cookie: para enviar la configuración. Esta configuración está cifrada con un simple bucle XOR similar a la primera versión, pero también está codificada para poder imprimirse en los encabezados HTTP mediante la siguiente función:´

La Tabla 1 (tabla de valores de clave) resume la configuración principal de la versión 2 de Moose:

Clave Valor

La Tabla 1 (tabla de valores de clave) resume la configuración principal de la versión 2 de Moose:

Clave Valor

PHPSESSID Configuración principal (exploración local/externa, robo de datos, finalización de procesos)

LP Lista de contraseñas

WL Listas blancas

La clave PHPSESSID contiene el valor cifrado de los campos de bits que permiten activar o desactivar algunas funciones de Moose (exploración local/externa, robo de datos, finalización de procesos). La clave LP contiene la lista de contraseñas. Linux/Moose sigue tratando de propagarse adivinando las credenciales de Telnet mediante ataques de fuerza bruta. Hubo un gran cambio en esta lista, que pasó de tener alrededor de 300 inicios de sesión y contraseñas en 2015, a tener solo alrededor de 10 en 2016:

La clave WL contiene las listas blancas. Una vez más, la lista se redujo de 50 a 10 direcciones IP, que están en la sección de indicadores de sistemas comprometidos. Linux/Moose aún mantiene su capacidad de ejecutar un servicio proxy escuchando en el puerto TCP 20012. La variante anterior escuchaba en el puerto 10073. La función de proxy permite que las direcciones IP en la lista blanca interactúen con el malware.

Conclusión

Es claro que los autores de Linux/Moose trabajaron mucho para permanecer bajo el radar con su nueva versión, ya que ocultaron la ubicación del servidor de C&C de manera más efectiva y cambiaron el protocolo de red. De esta forma, Moose evita los indicadores de sistemas comprometidos (IoC) que se publicaron en el whitepaper de ESET en 2015. La estrategia de Moose de acortar la lista blanca y la lista de contraseñas muestra que ahora usa un enfoque más comedido. Sin embargo, hay algunos rastros dentro del binario que se usan para engañar a los investigadores, como el dominio falso www.challpok.cn, que se encuentra en la lista de cadenas de texto sin codificar, o incluso nombres de archivo que pueden corresponder a programas extractores de Bitcoins o a malware para ejecutar ataques de DDoS. La amenaza Linux/Moose sigue alojándose exclusivamente en memoria; por lo tanto, reiniciar el dispositivo incrustado finalizará su ejecución.

Indicadores de sistemas comprometidos

versión 0x1F (31)

c6edfa2bf916d374e60f1b5444be6dbbee099692

c9ca4820bb7be18f36b7bad8e3044b2d768a5db8

5b444f1ac312b4c24b6bde304f00a5772a6a19a4

f7574b3eb708bd018932511a8a3600d26f5e3be9

versión 0x20 (32)

34802456d10efdf211a7d486f7108319e052cd17

0685cb1d72107de63fa1da52930322df04a72dbc

2876cad26d6dabdc0a9679bb8575f88d40ebd960

f94b6cc5aea170cee55a238eaa9339279fba962f

274ef5884cb256fd4edd7000392b0e326ddd2398

c3f0044ffa9d0bc950e9fd0f442c955b71a706b6

f3daea1d06b1313ec061d93c9af12d0fe746839a

versión 0x21 (33)

7767c8317fb0bbf91924bddffe6a5e45069b0182

1caac933ae6ca326372f7e5dd9fff82652e22e34

5dea6c0c4300e432896038661db2f046c523ce35

e8dc272954d5889044e92793f0f637fe4d53bb91

0843239b3d0f62ae6c5784ba4589ef85329350fa

1d1d46c312045e17f8f4386adc740c1e7423a24a

d8b45a1114c5e0dbfa13be176723b2288ab12907

versión 0x22 (34)

c35d6812913ef31c20404d9bbe96db813a764886

Direcciones IP

Servidores de C&C primarios

192.3.8.218

192.3.8.219

Lista blanca

155.133.18.64

178.19.111.181

151.80.8.2

151.80.8.19

151.80.8.30

62.210.6.34

Los indicadores de sistemas comprometidos de Moose también están disponibles y se actualizan en el repositorio de ESET de indicadores de sistemas comprometidos de malware, en Github.

Fuente

Una vulnerabilidad en la plataforma cloud de Microsoft podía en teoría ser utilizada para obtener acceso como administrador a instancias de Red Hat Enterprise Linux (RHEL), como asimismo a cuentas de almacenamiento hospedadas en Azure. De paso, Microsoft perdió el control de la facturación por uso.

Diario TI 28/11/16 11:30:08

La vulnerabilidad fue detectada por un ingeniero de software identificado como Ian Duffy, mientras creaba una imagen RHEL protegida para ser utilizada en Amazon Web Services (AWS) y Azure. Durante el procedimiento instaló a las actualizaciones de software desde un repositorio RHEL propiedad de Microsoft. En su blog, Duffy explica: “se me encargó la tarea de crear una imagen de Red Hat Enterprise Linux que fuese compatible con la guía de seguridad para implementaciones técnicas definidas por el Departamento de Defensa. Esta imagen sería utilizada, por igual en Amazon Web Services y Microsoft Azure. Ambas empresas ofrecen imágenes mediante un modelo de precios de facturación según utilización.

“Para mí, lo ideal era que mi imagen personalizada fuese facturada bajo el mismo mecanismo, ya que de esa forma las máquinas virtuales podrían consumir actualizaciones de software desde un repositorio local de Red Hat Enterprise Linux propiedad de, y administrado por, Microsoft”, escribe Duffy, agregando que Amazon Web Services y Microsoft Azure utilizan la infraestructura de actualización de Red Hat para ofrecer esta funcionalidad.

Amazon Web Services y Microsoft Azure utilizan certificados SSL para autentificar el acceso a los repositorios. Sin embargo, son los mismos certificados SSL para todas las instancias. En Amazon Web Services no es suficiente tener los certificados SSL, sino es necesario haber ejecutado la instancia desde una AMI asociada a un código de facturación. “Es precisamente este código de facturación que asegura que estás pagando la prima adicional para ejecutar Red Hat Enterprise Linux”, indica Duffy, quien observa que para el caso de Azure, aún no está definido cómo Microsoft controla la facturación.

“Al momento de mi investigación, era posible copiar los certificados SSL de una instancia a otra y autenticar correctamente. Además, al duplicar un disco duro virtual de Red Hat Enterprise Linux y crear una nueva instancia a partir del nuevo disco, toda la información para facturación se perdía, aunque el acceso al repositorio continuaba disponible”, escribe Duffy en su blog.

“A pesar que la aplicación requería autenticación mediante nombre de usuario y contraseña, fue posible ejecutar su ‘backend log collector’ en un servidor de contenido especificado por mí mismo.

Cuando el servicio del colector cumplía su función, la aplicación proporcionaba URLs de archivos que contenían la información registrada y archivos de configuración de los servidores”, indica el ingeniero de software, quien pone de relieve que esta situación hacía posible, al menos potencialmente, acceder a las cuentas de almacenamiento.

“Debido a una implementación deficiente de Microsoft Azure Linux (WaLinuxAgent), también fue posible obtener las claves API de administrador, y con ello acceso a la cuenta de almacenamiento utilizado por la máquina virtual para efectos de depuración de archivos. En el momento de mi investigación, la configuración estándar de esta cuenta de almacenamiento la dirigía a una cuenta compartida por múltiples máquinas virtuales. Por lo tanto, si la cuenta de almacenamiento era utilizada por múltiples máquinas virtuales existe la posibilidad de descargar sus discos duros virtuales”, escribe el experto.

Duffy informó las vulnerabilidades a Microsoft como parte de su programa de recompensa de errores. La compañía ya ha tomado las medidas necesarias para impedir el acceso público a rhui-monitor.cloudapp.net y Red Hat Update Appliances.

Se desconoce si la vulnerabilidad fue explotada con fines malignos antes que Duffy comunicara la situación a Microsoft.

Una vulnerabilidad en la plataforma cloud de Microsoft podía en teoría ser utilizada para obtener acceso como administrador a instancias de Red Hat Enterprise Linux (RHEL), como asimismo a cuentas de almacenamiento hospedadas en Azure. De paso, Microsoft perdió el control de la facturación por uso.

Diario TI 28/11/16 11:30:08

La vulnerabilidad fue detectada por un ingeniero de software identificado como Ian Duffy, mientras creaba una imagen RHEL protegida para ser utilizada en Amazon Web Services (AWS) y Azure. Durante el procedimiento instaló a las actualizaciones de software desde un repositorio RHEL propiedad de Microsoft. En su blog, Duffy explica: “se me encargó la tarea de crear una imagen de Red Hat Enterprise Linux que fuese compatible con la guía de seguridad para implementaciones técnicas definidas por el Departamento de Defensa. Esta imagen sería utilizada, por igual en Amazon Web Services y Microsoft Azure. Ambas empresas ofrecen imágenes mediante un modelo de precios de facturación según utilización.

“Para mí, lo ideal era que mi imagen personalizada fuese facturada bajo el mismo mecanismo, ya que de esa forma las máquinas virtuales podrían consumir actualizaciones de software desde un repositorio local de Red Hat Enterprise Linux propiedad de, y administrado por, Microsoft”, escribe Duffy, agregando que Amazon Web Services y Microsoft Azure utilizan la infraestructura de actualización de Red Hat para ofrecer esta funcionalidad.

Amazon Web Services y Microsoft Azure utilizan certificados SSL para autentificar el acceso a los repositorios. Sin embargo, son los mismos certificados SSL para todas las instancias. En Amazon Web Services no es suficiente tener los certificados SSL, sino es necesario haber ejecutado la instancia desde una AMI asociada a un código de facturación. “Es precisamente este código de facturación que asegura que estás pagando la prima adicional para ejecutar Red Hat Enterprise Linux”, indica Duffy, quien observa que para el caso de Azure, aún no está definido cómo Microsoft controla la facturación.

“Al momento de mi investigación, era posible copiar los certificados SSL de una instancia a otra y autenticar correctamente. Además, al duplicar un disco duro virtual de Red Hat Enterprise Linux y crear una nueva instancia a partir del nuevo disco, toda la información para facturación se perdía, aunque el acceso al repositorio continuaba disponible”, escribe Duffy en su blog.

“A pesar que la aplicación requería autenticación mediante nombre de usuario y contraseña, fue posible ejecutar su ‘backend log collector’ en un servidor de contenido especificado por mí mismo.

Cuando el servicio del colector cumplía su función, la aplicación proporcionaba URLs de archivos que contenían la información registrada y archivos de configuración de los servidores”, indica el ingeniero de software, quien pone de relieve que esta situación hacía posible, al menos potencialmente, acceder a las cuentas de almacenamiento.

“Debido a una implementación deficiente de Microsoft Azure Linux (WaLinuxAgent), también fue posible obtener las claves API de administrador, y con ello acceso a la cuenta de almacenamiento utilizado por la máquina virtual para efectos de depuración de archivos. En el momento de mi investigación, la configuración estándar de esta cuenta de almacenamiento la dirigía a una cuenta compartida por múltiples máquinas virtuales. Por lo tanto, si la cuenta de almacenamiento era utilizada por múltiples máquinas virtuales existe la posibilidad de descargar sus discos duros virtuales”, escribe el experto.

Duffy informó las vulnerabilidades a Microsoft como parte de su programa de recompensa de errores. La compañía ya ha tomado las medidas necesarias para impedir el acceso público a rhui-monitor.cloudapp.net y Red Hat Update Appliances.

Se desconoce si la vulnerabilidad fue explotada con fines malignos antes que Duffy comunicara la situación a Microsoft.

Space Exploration Holding – también conocido como SpaceX– diligenció una aplicación el martes pasado ante la Comisión Federal de Comunicaciones (FCC) con el fin de lanzar un sistema de satélites que proveerá internet Wi-Fi alrededor del mundo.

Estos satélites no serán estáticos, y tendrán velocidades de órbita diferentes a las de la tierra.

Los satélites transmitirán conexiones de internet Wi-Fi en todo el mundo, a través de las frecuencias Ku y Ka.

Space Exploration Holding – también conocido como SpaceX– diligenció una aplicación el martes pasado ante la Comisión Federal de Comunicaciones (FCC) con el fin de lanzar un sistema de satélites que proveerá internet Wi-Fi alrededor del mundo.

Estos satélites no serán estáticos, y tendrán velocidades de órbita diferentes a las de la tierra.

Los satélites transmitirán conexiones de internet Wi-Fi en todo el mundo, a través de las frecuencias Ku y Ka.

Si no sabes qué son estas frecuencias, te informamos que son una porción del espectro electromagnético en el rango microondas de frecuencias. Ku consiste en 12 GHz y 19GHz, mientras que Ka es 26.5 GHz a 40 GHz. Ambas son usualmente utilizadas en las comunicaciones satelitales.

La aplicación fue publicada el jueves por la FCC (PDF) y revela que SpaceX planea lanzar una flota de 4,425 satélites, sin incluir las partes en la órbita que ya utiliza cuando sus satélites principales fallan.

En total, la flota operará en 83 planos orbitales en altitudes que van desde las 690 millas hasta las 823 millas por encima de la tierra,

SpaceX lanzaría primero 1,600 satélites, que se dividen en 50 satélites por plano orbital, con un total de 32 planos en uso a una altitud de 714 millas.

Posteriormente, SpaceX desplegará 2,825 satélites en 32 planos a 670 millas (50 por plano), ocho planos a 702 millas (50 por plano), cinco planes a 792 millas (75 por plano) y seis planos a 823 millas (75 por plano)

A pesar de que esta constelación de satélites tiene la habilidad de proveer al planeta entero con Wi-Fi gigabit, el programa Fixed Satellite Service propone que el primer país en el que se implementará será en los Estados Unidos, Puerto Rico, Hawaii, parte de Alaska y las Islas Vírgenes.

Sin embargo, el sistema puede proveer acceso a todas las áreas a 70 grados al norte y 55 grados al sur aun 75% por un periodo de 24 horas.

“Una vez que esté desplegado, el sistema de SpaceX pasará sobre todas las partes virtuales de la superficie terrestre y tendrá la habilidad de proveer servicio global en todas partes”, afirma la empresa en su aplicación.

El tamaño de esta flota es increíblemente enorme. En este momento, existen 1,419 satélites activos orbitando la tierra y 576 son de los Estados Unidos.

Relacionado: La misión a Marte de SpaceX para 2018 choca con algunos obstáculos legales

Hay 2,600 satélites flotando por ahí que ya no funcionan, y no son sino basura espacial.

El servicio sería lanzado cuando las primeras 800 unidades entren en órbita. Nos sabemos cuándo sucedería esto, ya que se trata de una aplicación y aún falta que se construyan y lancen los satélites.

Si no sabes qué son estas frecuencias, te informamos que son una porción del espectro electromagnético en el rango microondas de frecuencias. Ku consiste en 12 GHz y 19GHz, mientras que Ka es 26.5 GHz a 40 GHz. Ambas son usualmente utilizadas en las comunicaciones satelitales.

La aplicación fue publicada el jueves por la FCC (PDF) y revela que SpaceX planea lanzar una flota de 4,425 satélites, sin incluir las partes en la órbita que ya utiliza cuando sus satélites principales fallan.

En total, la flota operará en 83 planos orbitales en altitudes que van desde las 690 millas hasta las 823 millas por encima de la tierra,

SpaceX lanzaría primero 1,600 satélites, que se dividen en 50 satélites por plano orbital, con un total de 32 planos en uso a una altitud de 714 millas.

Posteriormente, SpaceX desplegará 2,825 satélites en 32 planos a 670 millas (50 por plano), ocho planos a 702 millas (50 por plano), cinco planes a 792 millas (75 por plano) y seis planos a 823 millas (75 por plano)

A pesar de que esta constelación de satélites tiene la habilidad de proveer al planeta entero con Wi-Fi gigabit, el programa Fixed Satellite Service propone que el primer país en el que se implementará será en los Estados Unidos, Puerto Rico, Hawaii, parte de Alaska y las Islas Vírgenes.

Sin embargo, el sistema puede proveer acceso a todas las áreas a 70 grados al norte y 55 grados al sur aun 75% por un periodo de 24 horas.

“Una vez que esté desplegado, el sistema de SpaceX pasará sobre todas las partes virtuales de la superficie terrestre y tendrá la habilidad de proveer servicio global en todas partes”, afirma la empresa en su aplicación.

El tamaño de esta flota es increíblemente enorme. En este momento, existen 1,419 satélites activos orbitando la tierra y 576 son de los Estados Unidos.

Relacionado: La misión a Marte de SpaceX para 2018 choca con algunos obstáculos legales

Hay 2,600 satélites flotando por ahí que ya no funcionan, y no son sino basura espacial.

El servicio sería lanzado cuando las primeras 800 unidades entren en órbita. Nos sabemos cuándo sucedería esto, ya que se trata de una aplicación y aún falta que se construyan y lancen los satélites.

Microsoft, la compañía que construyó un imperio sobre software cerrado, anunció durante Connect 2016 la incorporación de la compañía a la Fundación Linux como un miembro platino —que implica un pago de 500.000 dólares—.

Durante los últimos años, las contribuciones de Microsoft al ecosistema Linux han aumentado de forma progresiva. Proyectos como Visual Studio Code; la integración de elementos de Ubuntu en Windows 10; o migrar SQL Server a Linux; hacer open-source partes de la plataforma .NET son solo algunos de los movimientos que la compañía ha hecho durante los últimos años intentando abrazar el open-source y Linux.

El movimiento impactará a muchos. Las comunidades de usuarios de ambas partes estaban declaradas en guerra en el pasado. No obstante, con los últimos movimientos de Microsoft, la paz y el amor entre ambas compañías parece ser la nueva dinámica.

Entre los miembros platino de la Fundación Linux también se encuentran empresas como Cisco, Fujitsu, HPE, IBM, Oracle, Huawei, Intel, Qualcomm, NEC y Samsung. Google y Facebook, en cambio, son miembros de oro.

Microsoft, la compañía que construyó un imperio sobre software cerrado, anunció durante Connect 2016 la incorporación de la compañía a la Fundación Linux como un miembro platino —que implica un pago de 500.000 dólares—.

Durante los últimos años, las contribuciones de Microsoft al ecosistema Linux han aumentado de forma progresiva. Proyectos como Visual Studio Code; la integración de elementos de Ubuntu en Windows 10; o migrar SQL Server a Linux; hacer open-source partes de la plataforma .NET son solo algunos de los movimientos que la compañía ha hecho durante los últimos años intentando abrazar el open-source y Linux.

El movimiento impactará a muchos. Las comunidades de usuarios de ambas partes estaban declaradas en guerra en el pasado. No obstante, con los últimos movimientos de Microsoft, la paz y el amor entre ambas compañías parece ser la nueva dinámica.

Entre los miembros platino de la Fundación Linux también se encuentran empresas como Cisco, Fujitsu, HPE, IBM, Oracle, Huawei, Intel, Qualcomm, NEC y Samsung. Google y Facebook, en cambio, son miembros de oro.

La red social Facebook ha anunciado por error la muerte de cientos de sus usuarios tras convertir sus perfiles al modo conmemorativo, informa el portal ‘New York Daily News’. Las cuentas conmemorativas están reservadas para los difuntos, y se diferencian de las de los vivos porque al lado del nombre del usuario aparece la palabra ‘recordar’, informa el portal ‘New York Daily News’.

Este error ha afectado incluso al perfil del fundador de la red social, Mark Zuckerberg, cuya página privada también se ha convertido en un memorial. “Esperamos que las personas que quieren a Mark encontrarán consuelo en las cosas que otros comparten para recordar y celebrar su vida”, decía el mensaje que apareció en la cuenta del creador de Facebook antes de ser corregida.

Las cuentas conmemorativas permiten a los usuarios elegir si desean que su perfil siga existiendo después de su muerte, pero solo como “monumento conmemorativo”, es decir, que aunque los amigos del difunto podrán publicar en la cuenta, nadie podrá administrarla.

Facebook pidió disculpas por el fallo: “Fue un terrible error que hemos corregido”, han dicho los representantes de la red social en un comunicado. Sin embargo se han negado a nombrar el número exacto de usuarios que se vieron afectados por este problema, aunque los medios de comunicación aseguran que han sido varios centenares.´´

La red social Facebook ha anunciado por error la muerte de cientos de sus usuarios tras convertir sus perfiles al modo conmemorativo, informa el portal ‘New York Daily News’. Las cuentas conmemorativas están reservadas para los difuntos, y se diferencian de las de los vivos porque al lado del nombre del usuario aparece la palabra ‘recordar’, informa el portal ‘New York Daily News’.

Este error ha afectado incluso al perfil del fundador de la red social, Mark Zuckerberg, cuya página privada también se ha convertido en un memorial. “Esperamos que las personas que quieren a Mark encontrarán consuelo en las cosas que otros comparten para recordar y celebrar su vida”, decía el mensaje que apareció en la cuenta del creador de Facebook antes de ser corregida.

Las cuentas conmemorativas permiten a los usuarios elegir si desean que su perfil siga existiendo después de su muerte, pero solo como “monumento conmemorativo”, es decir, que aunque los amigos del difunto podrán publicar en la cuenta, nadie podrá administrarla.

Facebook pidió disculpas por el fallo: “Fue un terrible error que hemos corregido”, han dicho los representantes de la red social en un comunicado. Sin embargo se han negado a nombrar el número exacto de usuarios que se vieron afectados por este problema, aunque los medios de comunicación aseguran que han sido varios centenares.´´

Bitmain, empresa creadora de los conocidos equipos de minería AntMiner, ha anunciado recientemente la construcción de un complejo de generación eléctrica, el cual operará principalmente con energía eólica y energía solar y alimentará al tercer centro de datos más grande del mundo.

El complejo, el cual estará ubicado en Xinjian, China, contará con 45 plantas de energía solar, que junto a las turbinas eólicas producirán 135 megavatios de potencia para alimentar un gigantesco centro de datos, el cual ha sido diseñado con tecnología computacional de alto rendimiento y que será utilizado principalmente para la minería de Bitcoin. Bitmain dará a conocer muy pronto sus planes para este nuevo complejo, ya que la compañía espera poder ayudar a los mineros alrededor del mundo mejorando la eficiencia del centro de datos.

Bitmain, empresa creadora de los conocidos equipos de minería AntMiner, ha anunciado recientemente la construcción de un complejo de generación eléctrica, el cual operará principalmente con energía eólica y energía solar y alimentará al tercer centro de datos más grande del mundo.

El complejo, el cual estará ubicado en Xinjian, China, contará con 45 plantas de energía solar, que junto a las turbinas eólicas producirán 135 megavatios de potencia para alimentar un gigantesco centro de datos, el cual ha sido diseñado con tecnología computacional de alto rendimiento y que será utilizado principalmente para la minería de Bitcoin. Bitmain dará a conocer muy pronto sus planes para este nuevo complejo, ya que la compañía espera poder ayudar a los mineros alrededor del mundo mejorando la eficiencia del centro de datos.

Adrian Croyler ha descrito un nuevo método que emplea las interferencias que genera tu mano en las redes WiFi para obtener PINs tecleados sobre la pantalla de un smartphone.

Este sistema se basa en que los movimientos de la mano generan interferencias únicas en las ondas electromagnéticas, y estas interferencias se reflejan en la información de estado de los canales WiFi. Analizando esta información, es posible averiguar contraseñas sencillas (como un PIN numérico) que haya introducido un usuario en la pantalla.

Para utilizar este método, es necesario que estés conectado a la misma red WiFi que la víctima (o que crees un punto de acceso WiFi falso al que se conecte pensando que es un WiFi gratuito), y hace falta algo de tiempo para evaluar el entorno antes de que pueda crearse un modelo preciso.

El proceso de ataque es el siguiente:

Configura un punto de acceso WiFi falso, en un lugar donde la víctima vaya a permanecer relativamente inmóvil y a menos de 1,5 metros del punto de acceso. Por ejemplo, una mesa de una cafetería puede ser ideal.

Cuando la víctima se conecta, monitoriza su tráfico WiFi. Probablemente se transmitirá a través de HTTPS, pero los meta datos no están cifrados, así que no es complicado determinar el punto en el que el usuario va a introducir una contraseña en una página web en particular.

En ese momento, la herramienta comienza a enviar peticiones ICMP Echo al teléfono de la víctima (unos 800 paquetes por segundo). Para un paquete ICMP de 98 bytes, una tasa de 800 parquetes por segundo solo consume 78Kb/s, por lo que la víctima no se dará cuenta.

A continuación, se analizan las variaciones en los niveles de los canales WiFi para determinar el PIN tecleado por el usuario.

No es un sistema sencillo pero, según explican en el artículo, ha sido probado con éxito con víctimas voluntarias.

Adrian Croyler ha descrito un nuevo método que emplea las interferencias que genera tu mano en las redes WiFi para obtener PINs tecleados sobre la pantalla de un smartphone.

Este sistema se basa en que los movimientos de la mano generan interferencias únicas en las ondas electromagnéticas, y estas interferencias se reflejan en la información de estado de los canales WiFi. Analizando esta información, es posible averiguar contraseñas sencillas (como un PIN numérico) que haya introducido un usuario en la pantalla.

Para utilizar este método, es necesario que estés conectado a la misma red WiFi que la víctima (o que crees un punto de acceso WiFi falso al que se conecte pensando que es un WiFi gratuito), y hace falta algo de tiempo para evaluar el entorno antes de que pueda crearse un modelo preciso.

El proceso de ataque es el siguiente:

Configura un punto de acceso WiFi falso, en un lugar donde la víctima vaya a permanecer relativamente inmóvil y a menos de 1,5 metros del punto de acceso. Por ejemplo, una mesa de una cafetería puede ser ideal.

Cuando la víctima se conecta, monitoriza su tráfico WiFi. Probablemente se transmitirá a través de HTTPS, pero los meta datos no están cifrados, así que no es complicado determinar el punto en el que el usuario va a introducir una contraseña en una página web en particular.

En ese momento, la herramienta comienza a enviar peticiones ICMP Echo al teléfono de la víctima (unos 800 paquetes por segundo). Para un paquete ICMP de 98 bytes, una tasa de 800 parquetes por segundo solo consume 78Kb/s, por lo que la víctima no se dará cuenta.

A continuación, se analizan las variaciones en los niveles de los canales WiFi para determinar el PIN tecleado por el usuario.

No es un sistema sencillo pero, según explican en el artículo, ha sido probado con éxito con víctimas voluntarias.

El NES Mini es el regreso de las viejas consolas de juego, nada más que usando hardware mucho más poderoso y desde luego, más económico de fabricar. A partir de la salida de esta pequeña consola, se ha empezado a divulgar qué componentes tiene dentro de ella.

El editor de GameSpot Reviews, Peter Brown, indica que de acuerdo a la comunidad de Nintendo en Reddit, se saben ya los números de series de los chips de la consola, los cuales emulan los juegos de NES y los despliegan en 1080p. El hardware se basa en el R16 de la empresa AllWinner, una solución de un sistema completo en un chip.

Si el chip se usa como el fabricante chino indica, es decir, si no es modificado para que funcione con el NES Mini de alguna manera, entonces estamos hablando de GPU de un doble núcleo Mali-400, el cual podría ser suficiente para “renderizar”unos 55 millones de triángulos por segundo.

Hay también una versión de 4 núcleos ARM Cortex-A7, la cual corre a 1.2 GHz en los teléfonos inteligentes, incluyendo el almacenamiento de 256 MB de memoria RAM y 512 de memoria de almacenamiento flash.

Si se comparan los desempeños de diferentes consolas, el NES Mini sobrepasa la velocidad y la memoria del Wii de hace unos 10 años y del Nintendo 3DS. Suena de alguna manera ridículo que un sistema que busca emular los juegos de hace 35 años tenga ese desempeño en hardware, pero claramente con los SoC (System-on-Chip) el potencial de cualquier computadora aumenta considerablemente. Además, la producción puede producirse más rápidamente ahora con esta nuevas tecnologías y chips.

Nintendo ya ha dicho que el NES Mini no está diseñado para expandirse y que la tarjeta madre no tiene capacidad de expansión vía las conexiones USB o por descargas por WiFi. Igualmente la memoria ROM no parece fácil de reemplazar porque viene soldada.

Con las características de hardware que tiene la nueva edición de la consola, podemos pensar que es el mismo hardware que se encuentra en cualquier computadora de bajísimo costo como la Raspberry Pi 2, y de hecho, la tarjeta madre no tiene ningún chip específico creado por Nintendo. Para muchos, este NES Mini bien podría correr alguna de las populares versiones de Linux para ARM.

El NES Mini es el regreso de las viejas consolas de juego, nada más que usando hardware mucho más poderoso y desde luego, más económico de fabricar. A partir de la salida de esta pequeña consola, se ha empezado a divulgar qué componentes tiene dentro de ella.

El editor de GameSpot Reviews, Peter Brown, indica que de acuerdo a la comunidad de Nintendo en Reddit, se saben ya los números de series de los chips de la consola, los cuales emulan los juegos de NES y los despliegan en 1080p. El hardware se basa en el R16 de la empresa AllWinner, una solución de un sistema completo en un chip.

Si el chip se usa como el fabricante chino indica, es decir, si no es modificado para que funcione con el NES Mini de alguna manera, entonces estamos hablando de GPU de un doble núcleo Mali-400, el cual podría ser suficiente para “renderizar”unos 55 millones de triángulos por segundo.

Hay también una versión de 4 núcleos ARM Cortex-A7, la cual corre a 1.2 GHz en los teléfonos inteligentes, incluyendo el almacenamiento de 256 MB de memoria RAM y 512 de memoria de almacenamiento flash.

Si se comparan los desempeños de diferentes consolas, el NES Mini sobrepasa la velocidad y la memoria del Wii de hace unos 10 años y del Nintendo 3DS. Suena de alguna manera ridículo que un sistema que busca emular los juegos de hace 35 años tenga ese desempeño en hardware, pero claramente con los SoC (System-on-Chip) el potencial de cualquier computadora aumenta considerablemente. Además, la producción puede producirse más rápidamente ahora con esta nuevas tecnologías y chips.

Nintendo ya ha dicho que el NES Mini no está diseñado para expandirse y que la tarjeta madre no tiene capacidad de expansión vía las conexiones USB o por descargas por WiFi. Igualmente la memoria ROM no parece fácil de reemplazar porque viene soldada.

Con las características de hardware que tiene la nueva edición de la consola, podemos pensar que es el mismo hardware que se encuentra en cualquier computadora de bajísimo costo como la Raspberry Pi 2, y de hecho, la tarjeta madre no tiene ningún chip específico creado por Nintendo. Para muchos, este NES Mini bien podría correr alguna de las populares versiones de Linux para ARM.

linea de comandos moose

Esta nueva característica implica que ya no podemos seguir ejecutando la muestra nosotros mismos; ahora, nuestras máquinas de pruebas tienen que infectarse mediante un dispositivo incrustado que propague la amenaza activa en el mundo real para poder recuperar la dirección IP del servidor de C&C. El lector atento observará que la dirección IP mostrada está en el formato de enteros de 32 bits.

El propósito de cifrar la dirección IP es el siguiente: en caso de que se detecte el archivo binario solo, será inútil sin el valor que se pasa como argumento. Por otra parte, el valor por sí solo tampoco tiene sentido si el binario no cuenta con el valor correcto para descifrar el argumento. El valor está codificado con XOR con un valor estático, como se muestra en el siguiente fragmento de código:

linea de comandos moose

Esta nueva característica implica que ya no podemos seguir ejecutando la muestra nosotros mismos; ahora, nuestras máquinas de pruebas tienen que infectarse mediante un dispositivo incrustado que propague la amenaza activa en el mundo real para poder recuperar la dirección IP del servidor de C&C. El lector atento observará que la dirección IP mostrada está en el formato de enteros de 32 bits.

El propósito de cifrar la dirección IP es el siguiente: en caso de que se detecte el archivo binario solo, será inútil sin el valor que se pasa como argumento. Por otra parte, el valor por sí solo tampoco tiene sentido si el binario no cuenta con el valor correcto para descifrar el argumento. El valor está codificado con XOR con un valor estático, como se muestra en el siguiente fragmento de código:

Por lo que sabemos, este valor sigue siendo el mismo de los últimos meses. El siguiente es un fragmento de código en Python para descifrar el valor del entero de 32 bits correspondiente al servidor de C&C:

Por lo que sabemos, este valor sigue siendo el mismo de los últimos meses. El siguiente es un fragmento de código en Python para descifrar el valor del entero de 32 bits correspondiente al servidor de C&C:

Comunicación de red

Otra de las cosas que cambiaron es el protocolo de red: aunque la base se mantuvo, se agregaron nuevas capas. A continuación se ve una captura de paquetes de ambas muestras. Al parecer, el cambio principal es que, en lugar de usar el protocolo binario, se pasó al protocolo de caracteres ASCII imprimibles. En la Imagen 1, a la izquierda figura el antiguo protocolo de red y, a la derecha, el nuevo.

Comunicación de red

Otra de las cosas que cambiaron es el protocolo de red: aunque la base se mantuvo, se agregaron nuevas capas. A continuación se ve una captura de paquetes de ambas muestras. Al parecer, el cambio principal es que, en lugar de usar el protocolo binario, se pasó al protocolo de caracteres ASCII imprimibles. En la Imagen 1, a la izquierda figura el antiguo protocolo de red y, a la derecha, el nuevo.

En la muestra más antigua, el servidor de C&C enviaba la configuración al malware con varios campos: un campo de bits para determinar qué característica se iba a habilitar, varios campos de direcciones IP, un campo de listas blancas y un campo de listas de contraseñas. Aunque estos campos siguen presentes en la nueva versión, se entregan por separado, bajo tres claves distintas (ver Tabla 1).

Los operadores usan los campos de encabezado HTTP Cookie: y Set-Cookie: para enviar la configuración. Esta configuración está cifrada con un simple bucle XOR similar a la primera versión, pero también está codificada para poder imprimirse en los encabezados HTTP mediante la siguiente función:´

En la muestra más antigua, el servidor de C&C enviaba la configuración al malware con varios campos: un campo de bits para determinar qué característica se iba a habilitar, varios campos de direcciones IP, un campo de listas blancas y un campo de listas de contraseñas. Aunque estos campos siguen presentes en la nueva versión, se entregan por separado, bajo tres claves distintas (ver Tabla 1).

Los operadores usan los campos de encabezado HTTP Cookie: y Set-Cookie: para enviar la configuración. Esta configuración está cifrada con un simple bucle XOR similar a la primera versión, pero también está codificada para poder imprimirse en los encabezados HTTP mediante la siguiente función:´

La Tabla 1 (tabla de valores de clave) resume la configuración principal de la versión 2 de Moose:

Clave Valor

PHPSESSID Configuración principal (exploración local/externa, robo de datos, finalización de procesos)

LP Lista de contraseñas

WL Listas blancas

La clave PHPSESSID contiene el valor cifrado de los campos de bits que permiten activar o desactivar algunas funciones de Moose (exploración local/externa, robo de datos, finalización de procesos). La clave LP contiene la lista de contraseñas. Linux/Moose sigue tratando de propagarse adivinando las credenciales de Telnet mediante ataques de fuerza bruta. Hubo un gran cambio en esta lista, que pasó de tener alrededor de 300 inicios de sesión y contraseñas en 2015, a tener solo alrededor de 10 en 2016:

La Tabla 1 (tabla de valores de clave) resume la configuración principal de la versión 2 de Moose:

Clave Valor

PHPSESSID Configuración principal (exploración local/externa, robo de datos, finalización de procesos)

LP Lista de contraseñas

WL Listas blancas

La clave PHPSESSID contiene el valor cifrado de los campos de bits que permiten activar o desactivar algunas funciones de Moose (exploración local/externa, robo de datos, finalización de procesos). La clave LP contiene la lista de contraseñas. Linux/Moose sigue tratando de propagarse adivinando las credenciales de Telnet mediante ataques de fuerza bruta. Hubo un gran cambio en esta lista, que pasó de tener alrededor de 300 inicios de sesión y contraseñas en 2015, a tener solo alrededor de 10 en 2016:

La clave WL contiene las listas blancas. Una vez más, la lista se redujo de 50 a 10 direcciones IP, que están en la sección de indicadores de sistemas comprometidos. Linux/Moose aún mantiene su capacidad de ejecutar un servicio proxy escuchando en el puerto TCP 20012. La variante anterior escuchaba en el puerto 10073. La función de proxy permite que las direcciones IP en la lista blanca interactúen con el malware.

Conclusión

Es claro que los autores de Linux/Moose trabajaron mucho para permanecer bajo el radar con su nueva versión, ya que ocultaron la ubicación del servidor de C&C de manera más efectiva y cambiaron el protocolo de red. De esta forma, Moose evita los indicadores de sistemas comprometidos (IoC) que se publicaron en el whitepaper de ESET en 2015. La estrategia de Moose de acortar la lista blanca y la lista de contraseñas muestra que ahora usa un enfoque más comedido. Sin embargo, hay algunos rastros dentro del binario que se usan para engañar a los investigadores, como el dominio falso www.challpok.cn, que se encuentra en la lista de cadenas de texto sin codificar, o incluso nombres de archivo que pueden corresponder a programas extractores de Bitcoins o a malware para ejecutar ataques de DDoS. La amenaza Linux/Moose sigue alojándose exclusivamente en memoria; por lo tanto, reiniciar el dispositivo incrustado finalizará su ejecución.

Indicadores de sistemas comprometidos

versión 0x1F (31)

c6edfa2bf916d374e60f1b5444be6dbbee099692

c9ca4820bb7be18f36b7bad8e3044b2d768a5db8

5b444f1ac312b4c24b6bde304f00a5772a6a19a4

f7574b3eb708bd018932511a8a3600d26f5e3be9

versión 0x20 (32)

34802456d10efdf211a7d486f7108319e052cd17

0685cb1d72107de63fa1da52930322df04a72dbc

2876cad26d6dabdc0a9679bb8575f88d40ebd960

f94b6cc5aea170cee55a238eaa9339279fba962f

274ef5884cb256fd4edd7000392b0e326ddd2398

c3f0044ffa9d0bc950e9fd0f442c955b71a706b6

f3daea1d06b1313ec061d93c9af12d0fe746839a

versión 0x21 (33)

7767c8317fb0bbf91924bddffe6a5e45069b0182

1caac933ae6ca326372f7e5dd9fff82652e22e34

5dea6c0c4300e432896038661db2f046c523ce35

e8dc272954d5889044e92793f0f637fe4d53bb91

0843239b3d0f62ae6c5784ba4589ef85329350fa

1d1d46c312045e17f8f4386adc740c1e7423a24a

d8b45a1114c5e0dbfa13be176723b2288ab12907

versión 0x22 (34)

c35d6812913ef31c20404d9bbe96db813a764886

Direcciones IP

Servidores de C&C primarios

192.3.8.218

192.3.8.219

Lista blanca

155.133.18.64

178.19.111.181

151.80.8.2

151.80.8.19

151.80.8.30

62.210.6.34

Los indicadores de sistemas comprometidos de Moose también están disponibles y se actualizan en el repositorio de ESET de indicadores de sistemas comprometidos de malware, en Github.

La clave WL contiene las listas blancas. Una vez más, la lista se redujo de 50 a 10 direcciones IP, que están en la sección de indicadores de sistemas comprometidos. Linux/Moose aún mantiene su capacidad de ejecutar un servicio proxy escuchando en el puerto TCP 20012. La variante anterior escuchaba en el puerto 10073. La función de proxy permite que las direcciones IP en la lista blanca interactúen con el malware.

Conclusión

Es claro que los autores de Linux/Moose trabajaron mucho para permanecer bajo el radar con su nueva versión, ya que ocultaron la ubicación del servidor de C&C de manera más efectiva y cambiaron el protocolo de red. De esta forma, Moose evita los indicadores de sistemas comprometidos (IoC) que se publicaron en el whitepaper de ESET en 2015. La estrategia de Moose de acortar la lista blanca y la lista de contraseñas muestra que ahora usa un enfoque más comedido. Sin embargo, hay algunos rastros dentro del binario que se usan para engañar a los investigadores, como el dominio falso www.challpok.cn, que se encuentra en la lista de cadenas de texto sin codificar, o incluso nombres de archivo que pueden corresponder a programas extractores de Bitcoins o a malware para ejecutar ataques de DDoS. La amenaza Linux/Moose sigue alojándose exclusivamente en memoria; por lo tanto, reiniciar el dispositivo incrustado finalizará su ejecución.

Indicadores de sistemas comprometidos

versión 0x1F (31)

c6edfa2bf916d374e60f1b5444be6dbbee099692

c9ca4820bb7be18f36b7bad8e3044b2d768a5db8

5b444f1ac312b4c24b6bde304f00a5772a6a19a4

f7574b3eb708bd018932511a8a3600d26f5e3be9

versión 0x20 (32)

34802456d10efdf211a7d486f7108319e052cd17

0685cb1d72107de63fa1da52930322df04a72dbc

2876cad26d6dabdc0a9679bb8575f88d40ebd960

f94b6cc5aea170cee55a238eaa9339279fba962f

274ef5884cb256fd4edd7000392b0e326ddd2398

c3f0044ffa9d0bc950e9fd0f442c955b71a706b6

f3daea1d06b1313ec061d93c9af12d0fe746839a

versión 0x21 (33)

7767c8317fb0bbf91924bddffe6a5e45069b0182

1caac933ae6ca326372f7e5dd9fff82652e22e34

5dea6c0c4300e432896038661db2f046c523ce35

e8dc272954d5889044e92793f0f637fe4d53bb91

0843239b3d0f62ae6c5784ba4589ef85329350fa

1d1d46c312045e17f8f4386adc740c1e7423a24a

d8b45a1114c5e0dbfa13be176723b2288ab12907

versión 0x22 (34)

c35d6812913ef31c20404d9bbe96db813a764886

Direcciones IP

Servidores de C&C primarios

192.3.8.218

192.3.8.219

Lista blanca

155.133.18.64

178.19.111.181

151.80.8.2

151.80.8.19

151.80.8.30

62.210.6.34

Los indicadores de sistemas comprometidos de Moose también están disponibles y se actualizan en el repositorio de ESET de indicadores de sistemas comprometidos de malware, en Github.

Yes, even the best developers of the world can be put out of the commission when their internet is strangled.´

According to James Bottomley, an IBM Research distinguished engineer and a member of the Linux Plumbers Conference committee, “Since yesterday we are being attacked from the outside. The attack follows us as we switch external IP and the team has identified at least one inside node which looks suspicious.”

The conference is not being attacked by some sophisticated Internet of Things (IoT) Distributed Denial-of-Service (DDoS) attack like the Dyn attack. No, it’s being mugged by one of the oldest attacks in the DoS book: a SYN flood.

In a SYN flood, the attacker breaks the normal TCP-startup three-way connection hand-shake. If you do this enough times, by “flooding” the router, the router runs out of memory and no one is able to make internet connections.

The truly annoying thing about this type of attack –which has been around for more than 20 years — is that it’s easy to prevent. There are at least eight, count them eight, ways to mitigate SYN floods.

What’s far more troubling is that the Santa Fe ISP didn’t have any of the SYN flood defenses up. We know that massive internet-killing DDoS attacks are on their way; and here we find a national ISP in a state capital can’t deal with an old-fashioned internet assault.

I’ve predicted we’ll see serious internet breakdown this year. Looking at this local internet slowdown, I’m surprised it hasn’t already. Yes, a lot of blame for internet attacks goes to IoT manufacturers and insufficiently hardened web servers, but ISPs are guilty of poor security as well.

Yes, even the best developers of the world can be put out of the commission when their internet is strangled.´

According to James Bottomley, an IBM Research distinguished engineer and a member of the Linux Plumbers Conference committee, “Since yesterday we are being attacked from the outside. The attack follows us as we switch external IP and the team has identified at least one inside node which looks suspicious.”

The conference is not being attacked by some sophisticated Internet of Things (IoT) Distributed Denial-of-Service (DDoS) attack like the Dyn attack. No, it’s being mugged by one of the oldest attacks in the DoS book: a SYN flood.

In a SYN flood, the attacker breaks the normal TCP-startup three-way connection hand-shake. If you do this enough times, by “flooding” the router, the router runs out of memory and no one is able to make internet connections.

The truly annoying thing about this type of attack –which has been around for more than 20 years — is that it’s easy to prevent. There are at least eight, count them eight, ways to mitigate SYN floods.

What’s far more troubling is that the Santa Fe ISP didn’t have any of the SYN flood defenses up. We know that massive internet-killing DDoS attacks are on their way; and here we find a national ISP in a state capital can’t deal with an old-fashioned internet assault.

I’ve predicted we’ll see serious internet breakdown this year. Looking at this local internet slowdown, I’m surprised it hasn’t already. Yes, a lot of blame for internet attacks goes to IoT manufacturers and insufficiently hardened web servers, but ISPs are guilty of poor security as well.