Adiós a las apps de Chrome en Windows, Mac y Linux

La empresa dejará de dar soporte a sus apps en estas plataformas para volverlas exclusivas

Hace un par de días se dio a conocer la existencia de un nuevo sistema operativo desarrollado por Google, y mientras llega, la empresa no deja de apoyar a Chrome OS, su sistema operativo basado en Linux y sumamente inclinado a los servicios y programas en la nube.

Ahora, para fortalecer la oferta de Chrome OS respecto a otras plataformas, Google ha decidido brindarle el uso exclusivo sobre las apps del navegador Chrome, eliminando el soporte de manera gradual para los sistemas Windows, Mac y Linux.

El proceso para desaparecer las apps de Chrome de sistemas operativos ajenos a Alphabet será gradual, y tardaría hasta dos años en completarse. Es decir, en 2018 las apps de Chrome sólo funcionarán en Chrome OS.

Para múltiples empresas de tecnología, el futuro del software es venderlo a manera de servicio y por medio de la nube, tal como ya ocurre con aplicaciones como Office 365, la cual si bien aún cuenta con una versión para instalarse de manera local, en un futuro podría permanecer exclusivamente en la nube.

Fuente

Los desarrolladores del cliente Bitcoin Core han publicado una advertencia a la comunidad de usuarios donde alertan sobre posibles ataques impulsados por algún Estado en contra del sitio web Bitcoin.org, que podrían ejecutarse en la próxima actualización del cliente y con los que se buscaría posiblemente implantar malware dentro de la red de Bitcoin.

La publicación realizada en la página web de Bitcoin menciona que el equipo de desarrolladores tiene razones para sospechar de que algún Estado podría estar tras la amenaza, aunque no precisa de alguno en particular. Así mismo, el anuncio hace énfasis a la comunidad de Bitcoin de China de estar alerta al momento de descargar archivos ejecutables en el portal web; esto debido que en China se concentra la mayor parte del poder de procesamiento de la red Bitcoin, lo cual en caso de alojarse un malware, podría ocasionar grandes daños a toda la red global.

Para mitigar posibles consecuencias, el equipo de Bitcoin Core publicó una firma criptográfica que contienen todos los archivos binarios que son colocados en la página para su posterior descarga y ejecución. Al verificar la presencia de dicha clave en los archivos, los usuarios pueden estar seguros de que están instalando una versión confiable que no ha sido modificada por ningún actor externo.

Los desarrolladores del cliente Bitcoin Core han publicado una advertencia a la comunidad de usuarios donde alertan sobre posibles ataques impulsados por algún Estado en contra del sitio web Bitcoin.org, que podrían ejecutarse en la próxima actualización del cliente y con los que se buscaría posiblemente implantar malware dentro de la red de Bitcoin.

La publicación realizada en la página web de Bitcoin menciona que el equipo de desarrolladores tiene razones para sospechar de que algún Estado podría estar tras la amenaza, aunque no precisa de alguno en particular. Así mismo, el anuncio hace énfasis a la comunidad de Bitcoin de China de estar alerta al momento de descargar archivos ejecutables en el portal web; esto debido que en China se concentra la mayor parte del poder de procesamiento de la red Bitcoin, lo cual en caso de alojarse un malware, podría ocasionar grandes daños a toda la red global.

Para mitigar posibles consecuencias, el equipo de Bitcoin Core publicó una firma criptográfica que contienen todos los archivos binarios que son colocados en la página para su posterior descarga y ejecución. Al verificar la presencia de dicha clave en los archivos, los usuarios pueden estar seguros de que están instalando una versión confiable que no ha sido modificada por ningún actor externo.

Según el ranking anual de distrowatch sobre popularidad de distribuciones, Linux Mint es la distribución Linux más popular de todas, un puesto que también consiguió el año pasado. Linux Mint sigue siendo la distribución más usada, algo que tiene mucho mérito ya que este año 2016 no ha sido fácil para ellos. Recordamos que Linux Mint sufrió un ataque a su página web, un golpe muy duro del cual se han sabido recuperar rápido.

En segundo lugar sigue Debian, una de las distribuciones más sólidas y antiguas de todas y que mantiene una gran comunidad de usuarios sobre todo en el tema servidores. En el tercer lugar encontramos a Ubuntu, una distribución que pese a que a primera vista parece la más famosa, no ha conseguido pasar de la tercera posición.

En cuarto lugar tenemos a OpenSuse,el sistema operativo para particulares de la compañía SUSE y en quinto lugar tenemos al sistema operativo Fedora, el cual se mantiene en la quinta posición pese a haber perdido algún seguidor este año.

En sexto lugar tenemos a Manjaro, una distribución que más o menos se mantiene estable con respecto al año pasado. En séptimo lugar tenemos a CentOS ,en octavo lugar al proyecto Mageia y en noveno lugar a Arch Linux, el cual sigue aumentando su popularidad.

Finalmente tenemos en décimo lugar a Zorin OS, seguido muy de cerca por Elementary OS, el cual ha crecido mucho este último año. Para acabar la lista tenemos distribuciones menos populares como Android-x86,PCLinuxOS, Deeping o Puppy Linux. En resumen, la lista de los mejores ha quedado así.

Linux Mint.

Debian.

Ubuntu.

OpenSUSE.

Fedora.

Manjaro.

CentOS.

Mageia.

Arch Linux.

Zorin OS.

Elementary OS.

Sin duda los grandes ganadores del año son Linux Mint, Arch Linux y Elementary OS, ya que Linux Mint se ha sabido mantener pese a sus problemas y los otros dos continúan ganando adeptos.

Según el ranking anual de distrowatch sobre popularidad de distribuciones, Linux Mint es la distribución Linux más popular de todas, un puesto que también consiguió el año pasado. Linux Mint sigue siendo la distribución más usada, algo que tiene mucho mérito ya que este año 2016 no ha sido fácil para ellos. Recordamos que Linux Mint sufrió un ataque a su página web, un golpe muy duro del cual se han sabido recuperar rápido.

En segundo lugar sigue Debian, una de las distribuciones más sólidas y antiguas de todas y que mantiene una gran comunidad de usuarios sobre todo en el tema servidores. En el tercer lugar encontramos a Ubuntu, una distribución que pese a que a primera vista parece la más famosa, no ha conseguido pasar de la tercera posición.

En cuarto lugar tenemos a OpenSuse,el sistema operativo para particulares de la compañía SUSE y en quinto lugar tenemos al sistema operativo Fedora, el cual se mantiene en la quinta posición pese a haber perdido algún seguidor este año.

En sexto lugar tenemos a Manjaro, una distribución que más o menos se mantiene estable con respecto al año pasado. En séptimo lugar tenemos a CentOS ,en octavo lugar al proyecto Mageia y en noveno lugar a Arch Linux, el cual sigue aumentando su popularidad.

Finalmente tenemos en décimo lugar a Zorin OS, seguido muy de cerca por Elementary OS, el cual ha crecido mucho este último año. Para acabar la lista tenemos distribuciones menos populares como Android-x86,PCLinuxOS, Deeping o Puppy Linux. En resumen, la lista de los mejores ha quedado así.

Linux Mint.

Debian.

Ubuntu.

OpenSUSE.

Fedora.

Manjaro.

CentOS.

Mageia.

Arch Linux.

Zorin OS.

Elementary OS.

Sin duda los grandes ganadores del año son Linux Mint, Arch Linux y Elementary OS, ya que Linux Mint se ha sabido mantener pese a sus problemas y los otros dos continúan ganando adeptos.

Fuchsia es el nombre del sistema operativo que están desarrollando en Google, un SO que no estará basado en Linux (recordad que android sí lo está) y que podrá ejecutarse, en un futuro, en cualquier dispositivo.

En su página de github no hay muchos detalles al respecto, pero al abrir la documentación salen algunos datos que ayudan a entender el motivo por el cual Google necesita de algo así.

Es necesario tener una plataforma que pueda implantarse en cualquier dispositivo y mantener un alto rendimiento al mismo tiempo, independientemente de la capacidad de proceso del mismo, y eso es algo que Linux no puede ofrecer actualmente.

Existe un núcleo llamado “Magenta” que alimentará a Fuchsia, dicho kernel competirá con soluciones existentes hoy, como FreeRTOS o ThreadX, y podrá ejecutarse tanto en móviles como en ordenadores. Para la parte de la interfaz con el usuario parece que será usado Flutter, y como lenguaje de programación: Dart.

También hay detalles sobre el sistema de renderizado (usará Escher), y sobre el soporte de 32 y 64 bits, así como algunos comentarios relacionados con la compatibilidad con la Raspberry Pi 3.

Es posible que en un futuro Google quiera sustituir android y Chrome OS por su nuevo Fuchsia, aunque también puede ser que se trate únicamente de un experimento que nunca veremos en el mercado…

Fuchsia es el nombre del sistema operativo que están desarrollando en Google, un SO que no estará basado en Linux (recordad que android sí lo está) y que podrá ejecutarse, en un futuro, en cualquier dispositivo.

En su página de github no hay muchos detalles al respecto, pero al abrir la documentación salen algunos datos que ayudan a entender el motivo por el cual Google necesita de algo así.

Es necesario tener una plataforma que pueda implantarse en cualquier dispositivo y mantener un alto rendimiento al mismo tiempo, independientemente de la capacidad de proceso del mismo, y eso es algo que Linux no puede ofrecer actualmente.

Existe un núcleo llamado “Magenta” que alimentará a Fuchsia, dicho kernel competirá con soluciones existentes hoy, como FreeRTOS o ThreadX, y podrá ejecutarse tanto en móviles como en ordenadores. Para la parte de la interfaz con el usuario parece que será usado Flutter, y como lenguaje de programación: Dart.

También hay detalles sobre el sistema de renderizado (usará Escher), y sobre el soporte de 32 y 64 bits, así como algunos comentarios relacionados con la compatibilidad con la Raspberry Pi 3.

Es posible que en un futuro Google quiera sustituir android y Chrome OS por su nuevo Fuchsia, aunque también puede ser que se trate únicamente de un experimento que nunca veremos en el mercado…

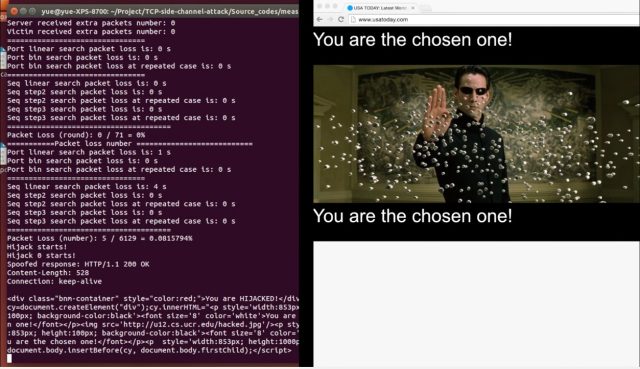

Computer scientists have discovered a serious Internet vulnerability that allows attackers to terminate connections between virtually any two parties and, if the connections aren’t encrypted, inject malicious code or content into the parties’ communications.

The vulnerability resides in the design and implementation of RFC 5961, a relatively new Internet standard that’s intended to prevent certain classes of hacking attacks. In fact, the protocol is designed in a way that it can easily open Internet users to so-called blind off-path attacks, in which hackers anywhere on the Internet can detect when any two parties are communicating over an active transmission control protocol connection. Attackers can go on to exploit the flaw to shut down the connection, inject malicious code or content into unencrypted data streams, and possibly degrade privacy guarantees provided by the Tor anonymity network.

At the 25th Usenix Security Symposium on Wednesday, researchers with the University of California at Riverside and the US Army Research Laboratory will demonstrate a proof-of-concept exploit that allows them to inject content into an otherwise legitimate USA Today page that asks viewers to enter their e-mail and passwords. The malicious, off-site JavaScript code attack is possible because the vulnerable USA Today pages aren’t encrypted. Even if they were protected, attackers could still terminate the connection. Similar attacks work against a variety of other unidentified sites and services, as long as they have long-lived connections that give hackers enough time—roughly 60 seconds—to carry out the attack.

Computer scientists have discovered a serious Internet vulnerability that allows attackers to terminate connections between virtually any two parties and, if the connections aren’t encrypted, inject malicious code or content into the parties’ communications.

The vulnerability resides in the design and implementation of RFC 5961, a relatively new Internet standard that’s intended to prevent certain classes of hacking attacks. In fact, the protocol is designed in a way that it can easily open Internet users to so-called blind off-path attacks, in which hackers anywhere on the Internet can detect when any two parties are communicating over an active transmission control protocol connection. Attackers can go on to exploit the flaw to shut down the connection, inject malicious code or content into unencrypted data streams, and possibly degrade privacy guarantees provided by the Tor anonymity network.

At the 25th Usenix Security Symposium on Wednesday, researchers with the University of California at Riverside and the US Army Research Laboratory will demonstrate a proof-of-concept exploit that allows them to inject content into an otherwise legitimate USA Today page that asks viewers to enter their e-mail and passwords. The malicious, off-site JavaScript code attack is possible because the vulnerable USA Today pages aren’t encrypted. Even if they were protected, attackers could still terminate the connection. Similar attacks work against a variety of other unidentified sites and services, as long as they have long-lived connections that give hackers enough time—roughly 60 seconds—to carry out the attack.

Una de las recomendaciones básicas a la hora de conectarnos a Internet a través de redes abiertas o inseguras es intentar navegar siempre a través del protocolo HTTPS de manera que todo el tráfico viaje cifrado y usuarios no autorizados no puedan hacerse con la información de dichos paquetes. Sin embargo, un grupo de hackers han descubierto una nueva técnica de ataque, llamada HEIST, que puede acabar con toda la seguridad y privacidad característica de este protocolo.

En los últimos años se han dado a conocer una serie de ataques contra los protocolos seguros SSL/TLS que podían comprometer las conexiones seguras de los usuarios. Sin embargo, para poder llevar a cabo estos ataques y sacar provecho de ellos era necesario que el atacante tuviera conocimientos avanzados de redes y fuera capaz de observar y manipular el tráfico. Esto hizo que, aunque los protocolos eran vulnerables, debido a su complicidad fuera prácticamente imposible aprovecharse de dichas vulnerabilidades.

HEIST es una nueva forma de ataque contra los protocolos seguros que se aprovecha de ciertos protocolos de red sin necesidad de rastrear el tráfico en tiempo real. HEIST aprovecha una serie de vulnerabilidades en los navegadores web, el protocolo HTTP subyacente, el protocolo SSL/TLS y las capas TCP. Además, debido a la naturaleza de este ataque, es posible ejecutarlo 100% en el navegador, sin necesidad de acceso a la red.

Los hackers demostrarán cómo HEIST puede ser utilizado para para exponer los datos sensibles de cualquier usuario que se intente conectar a cualquier servidor, aunque este utilice el nuevo protocolo HTTP/2, siendo en este protocolo incluso más peligroso y agresivo.

Resumiendo, HEIST es un conjunto de nuevas técnicas de ataque de redes a través del navegador que representa una amenaza inminente para nuestra seguridad y privacidad online y de la cual podremos conocer más detalles a partir del próximo miércoles en la Black Hat 2016.

Una de las recomendaciones básicas a la hora de conectarnos a Internet a través de redes abiertas o inseguras es intentar navegar siempre a través del protocolo HTTPS de manera que todo el tráfico viaje cifrado y usuarios no autorizados no puedan hacerse con la información de dichos paquetes. Sin embargo, un grupo de hackers han descubierto una nueva técnica de ataque, llamada HEIST, que puede acabar con toda la seguridad y privacidad característica de este protocolo.

En los últimos años se han dado a conocer una serie de ataques contra los protocolos seguros SSL/TLS que podían comprometer las conexiones seguras de los usuarios. Sin embargo, para poder llevar a cabo estos ataques y sacar provecho de ellos era necesario que el atacante tuviera conocimientos avanzados de redes y fuera capaz de observar y manipular el tráfico. Esto hizo que, aunque los protocolos eran vulnerables, debido a su complicidad fuera prácticamente imposible aprovecharse de dichas vulnerabilidades.

HEIST es una nueva forma de ataque contra los protocolos seguros que se aprovecha de ciertos protocolos de red sin necesidad de rastrear el tráfico en tiempo real. HEIST aprovecha una serie de vulnerabilidades en los navegadores web, el protocolo HTTP subyacente, el protocolo SSL/TLS y las capas TCP. Además, debido a la naturaleza de este ataque, es posible ejecutarlo 100% en el navegador, sin necesidad de acceso a la red.

Los hackers demostrarán cómo HEIST puede ser utilizado para para exponer los datos sensibles de cualquier usuario que se intente conectar a cualquier servidor, aunque este utilice el nuevo protocolo HTTP/2, siendo en este protocolo incluso más peligroso y agresivo.

Resumiendo, HEIST es un conjunto de nuevas técnicas de ataque de redes a través del navegador que representa una amenaza inminente para nuestra seguridad y privacidad online y de la cual podremos conocer más detalles a partir del próximo miércoles en la Black Hat 2016.